From:2021 年 IEEE ⽹络安全与弹性国际会议 (CSR)

概述

这篇论文讲述自主网络安全知识的系统化。诸如物联网、人工智能和自治系统等颠覆性技术正变得越来越普通,而且通常很少或者根本没有网络安全保护,这种缺乏安全性导致的网络攻击面不断扩大。自主计算计划旨在通过使复杂计算系统自我管理来解决管理复杂计算系统的复杂性。自主系统包含应对网络攻击的属性,例如新技术的自我保护和自我修复。有许多关于自主网络安全的研究项目,采用不同的方法和目标技术,其中许多具有破坏性。本文回顾了自主计算,分析了自主网络安全的研究,并提供研究知识的系统化,本文最后确定自主网络安全方面的差距,以供未来研究。

一、介绍

随着恶意⾏为者变得善于发现和利⽤⽹络和计算机系统中的缺陷[1],对计算机系统的攻击数量随着复杂程度和严重程度的增加⽽增加。新的颠覆性技术不断被引⼊并连接到企业⽹络和互联⽹,这些技术限制了有些甚⾄没有内置的⽹络安全。其中包括⽹络物理系统/物联⽹ (CPS/IoT)、⼈⼯智能(AI) 和⾃治系统等技术。计算系统通常会在事后添加⽹络安全,⽽不是从⼀开始就设计,尤其是新的颠覆性技术,尤其是匆忙推向市场的技术。

系统需要能够以⾃我管理的⽅式对攻击和固有的弱点做出反应,⽆论是单独还是与其他系统⼀起。将安全性本地嵌⼊到软件和硬件系统中将使它们能够对攻击做出反应,并单独保护和治愈⾃⼰,并且作为⼀个群体。从本质上讲,这是⽹络安全的⾃主⽅法。

伯纳尔等⼈[2]在2019 年确定了⽹络安全⽅⾯的⼀些研究挑战,并将“软件化和虚拟化CPS/IoT系统和移动⽹络中的⾃主安全编排和执⾏”列为第⼆名,仅次于“可互操作和可扩展的安全管理异构⽣态系统”。 他们指出,需要新的⾃主和上下⽂感知安全协调器,它们可以快速、动态地编排和实施适当的防御机制。

本⽂的⽬的是调查⾃主⽹络安全研究中的空⽩,并将这些知识系统化以探索未来的研究。该论⽂基于对⾃主⽹络安全⽂献的调查和⽅法分类。这提供了对未来研究可以帮助推动⾃主⽹络安全向前发展以保护未来颠覆性技术的洞察⼒。本⽂的其余部分结构如下:第⼆部分提供了⾃主计算(AC) 的背景以及如何将⽹络安全设想为⾃主系统的⼀部分。第三部分描述了⾃主⽹络安全的过去和当前研究。⼀些研究侧重于特定应⽤领域的⾃主⽹络安全,⽽其他研究则提供可⽤于⼀系列应⽤的⾃主⽹络安全框架。第四节提供了研究分类和分类知识库的系统化,第五节讨论了基于知识系统化的⽹络安全研究的差距,第六节提供了结论性意⻅。

二、背景

Kephart 和 Chess 在 2003 年的⾃主愿景论⽂[3]中将⾃主计算定义为“根据管理员的⾼级⽬标,可以⾃我管理的计算系统”。使⽤“⾃主计算”⼀词是因为⾃主神经系统管理⾝体功能,调整这些功能以满⾜⾝体需求,并为更⾼层次的认知活动释放有意识的活动。⽹络安全也是如此,它应该在维护服务的同时,根据当前的⽹络情况⾃动 调整和调整系统资源。Kephart 和 Chess 概述了⾃主系统应 具备的四个要素:

- ⾃我配置

- ⾃我修复

- ⾃我优化

- ⾃我保护,也称为Self CHOP

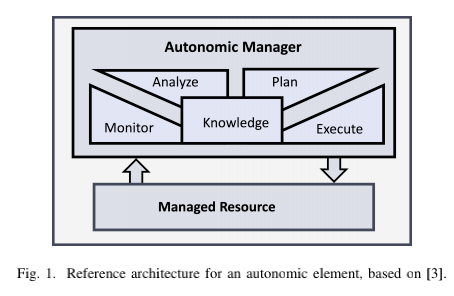

提出了⼀个参考架构来实现能够适应不断变化的环境的Self CHOP 属性(图 1)。

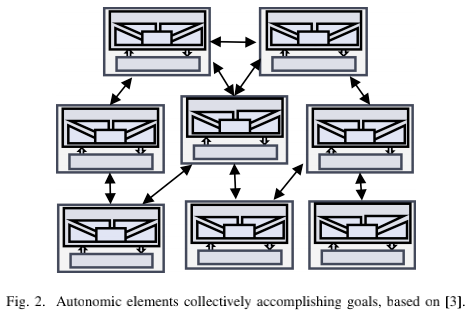

Monitor、Analyze、Plan、Execute 和 Knowledge 组件统称为 MAPEK 架构。⾃主计算系统并未被设想为单⼀的独⽴系统,⽽是交互的、⾃我管理的系统,它们共同⼯作以实现其⽬标(图2)。

Self CHOP属性在[3]中定义为:

- ⾃配置:系统通过动态调整其资源来⾃动配置和重新配置⾃⾝的能⼒

- ⾃我修复:系统从常规和意外事件中⾃动检测、诊断和修复硬件和软件的能⼒

- ⾃我优化:系统和⼦组件监控其部件以检测性能下降同时不断寻求⾃我改进的能⼒

- ⾃我保护:系统针对故障和恶意对系统的攻击能力能够⾃动检测和防御

自主安全CHOP属性可以为系统提供⽹络安全⽀持,以保护⾃⾝并从⽹络攻击中恢复。Kephart 将⾃我保护属性描述为保护系统免受⾃我修复属性⽆法纠正的恶意攻击或级联故障。其他Self CHOP属性也⽀持⾃保护属性,⾃修复属性在系统受到攻击后通过更新和脱落受损组件来修复系统,⾃配置属性帮助系统在禁⽤受损⼦系统后重新配置⾃⾝,⾃优化属性可以帮助系统通过攻击运⾏,然后重新配置后重新优化。

⾃主⽹络安全建⽴在⾃主视觉和参考架构的基础上,以开发⾃我管理能⼒,利⽤Self CHOP特性检测⽹络攻击并从⽹络攻击中恢复 [4]。⾃主⽹络安全不仅使⽤⾃主计算的Self CHOP特性,⽽且还互连⾃主元素,以提供⾃主元素之间的信息通信和共享,以共同应对攻击并从攻击中恢复。

三、自主网络安全方法

以下是对一系列领域实施自主网络安全的方法的调查,这些领域包括智能汽车、网络物理系统/物联网、工业控制系统、关键基础设施、自组织计算、高性能计算、云计算、企业计算和其他。一些方法集中在架构上,另一些集中在被保护的领域或底层技术上。以下描述了调查的不同方法。它们按照是否使用 MAPEK 参考体系结构、非MAPEK体系结构、实现特定的自主特性、是提供自主开发支持的框架还是自主安全开发工具来分组。

3.1 MAPEK方法

3.1.1 认知和自主网络安全

Maymir Ducharme等人[5]在2015年描述了使用上下文分析和自主元素的分层网络,该网络从分层结构中的不同抽象层次提供系统元素的不同视图。具有更高级视图的自治元素将具有企业任务级上下文。更高级别的自治元素将根据公司功能的关键程度对这些功能进行优先排序,以便在紧急情况或网络攻击时维持运营。与安全相关的元素,如防火墙,将在层次结构中较低的抽象级别表示。

3.1.2 零信任

Eidle等在2017年提出利用autonomic网络安全实现网络零信任[6]。作者开发了一个网络安全测试平台,实现了基于观察、定向、决定、行动(OODA)模型的零信任网络的各个方面,该模型与 MAPEK 参考架构相似,平台观察网络用于监控和分析攻击特征的身份验证日志。他们集成了来自多个网络设备的威胁响应,以简化威胁的检测和缓解危害。

3.1.3 自主车辆网络

Le Lann在 2018年描述了未来智能汽车网络如何具有自主组织和自愈特性[7]。车辆网络可以构成由一组车辆组成的系统系统。每辆车都将是一个自主元件,与附近的其他车辆相连。车辆将被动态地连接在一起,形成“队列”,它们像车队一样一起行进,并提供群体安全。车辆可以根据车辆需求动态添加和删除。出于安全目的,加入群组需要身份验证。

3.1.4 使用大数据的分布式计算中的自主入侵响应

Vierira等人在2018年使用了自主计算和大数据分析的组合来检测和响应网络攻击[8]。作者为自主入侵响应系统提供了一个参考架构,并开发了一个概念验证实现。作者将其入侵响应参考体系结构建立在 MAPEK 参考体系结构的基础上,网络流量系统日志是通过监控 MAPEK子组件收集的。

3.1.5 基于云的自主计算框架用于安全监控和数据采集系统

Nazir等人在 2020年提出了一种基于云和非基于云的威胁弹性监控和数据采集框架的架构[9]。该体系结构提供了SCADA计算和网络资源的虚拟化、识别威胁的自主管理器层次结构,以及减少误报。领域经济管理器对有限的领域(如数据库)进行实时分析。来自领域自主管理器的分析被聚合到本地系统自主管理器。本地自治管理器分析来自域自治管理器的结果,找出可能是本地威胁的异常,然后为中央自主管理器汇总并进行分析。

3.2 非 MAPEK 架构方法

3.2.1 自主风险管理

Ulieru等人在2006年描述了一种使用风险管理技术进行关键基础设施保护的自主计算方法[10]。作者定义了一个基于全息多智能体系统的网络安全系统。全息代理可以被认为是通过代理之间的协作向底层系统提供自我保护的自治元素。他们的方法不使用MAPEK参考体系结构,但可以对其进行修改,将其用于各个代理。

3.2.2 网络安全的自配置

Chen等在2006年描述了大规模网络运行时系统安全的自主自配置[11]。自我配置能力建立在自主计算环境[12]上。该方法基于两个软件模块,这两个软件模块是用于实现自配置服务的自治系统的一部分。第一个模块称为组件管理接口(CMI),它提供了一种机制来指定硬件或软件组件的配置和操作策略。第二个模块是组件运行时管理器,它基于第一个组件中指定的策略来管理组件操作。

3.2.3 用于预测和抢占工业控制系统上的软件攻击的自主硬件

Lerner等人在2014年提出了自主硬件来减轻对工业控制系统(ICSs)的威胁[13]。这是通过使用可配置硬件在具有可配置逻辑的微控制器的输入/输出级实时监控和覆盖软件操作来实现的。生产控制器的副本存储在隔离的处理器中,该处理器连接到物理系统的模型,并预览控制器执行的命令。生产控制器的模型和副本用于预测工厂的行动结果。如果生产控制器将要执行的命令不安全,那么备用控制器将控制 ICSs。

3.2.4 保护网络物理系统的自主架构

Chiluvuri在2015年为网络物理系统提出了一个名为TAIGA的自主网络防御系统[14]。TAIGA建立在 CPS 的监督控制不可信的假设之上,并充当控制器 I/O 的接口监护人。TAIGA在CPS叶节点上实现,并实施安全策略。它监控进程行为并预测恶意活动。它使用自我保护和自我修复的自主属性,在检测到恶意活动时切换到经过验证的备份控制器。自主属性提供了自适应防御,允许基于上下文的功能和操作重新配置。

3.2.5 云环境中电源、性能和安全的自主资源管理

Fargo等人在2019年描述了一个用于高性能计算(HPC)的自主资源管理框架,该框架提供了自动的工作负载平衡,以满足服务级别协议(SLA),同时监控安全需求[15]。预期工作量的学习在离线培训中进行。在高性能计算上执行应用程序的过程中,会监控应用程序的工作负载和行为,以发现由于意外的应用程序执行、资源利用或使用未知端口而导致的任何异常。应用程序的工作负载分析允许自主管理框架根据应用程序的需求调整资源,从而节省电力,同时还可以监控恶意活动。

3.2.6 移动计算设备自我保护的自适应安全

Ahmad 等人在2019 年提出了一个移动计算设备自主自我保护框架[16]。该框架根据移动设备面临的威胁类型和级别动态调整其安全策略。该框架通过监控设备的关键资源的恶意活动来提供上下文感知安全性。关键资源包括硬件资源(例如,相机或全球定位系统)和软件资源(例如,内置和其他应用程序)。该框架监控关键资源,检测网络中的变化,并根据威胁程度。该框架监控关键资源,如果其中任何资源在未经用户许可的情况下被访问,除非被用户否决,否则访问将被拒绝。

3.2.7 IaaS 云中安全的自主自愈

Toumi等人在2019年描述了基础设施即服务(IaaS)云服务的自主自愈安全[17]。作者的解决方案基于混合入侵检测系统(Hy-IDS)、移动代理和防火墙来检测内部和外部攻击。代理在虚拟环境中分析来自 Snort 的数据,以检测入侵。当检测到入侵时,具有适当算法的代理会迁移到带有入侵的云容器中进行进一步分析,并生成适当的响应。响应被发送到防火墙以修改策略,从而重新配置策略以阻止入侵。

3.2.8 基于雾计算的物联网自主安全

Prabavathy等人在2019年提出了一种基于雾计算的自主安全系统,实现了物联网设备的自我保护[18]。一组分布式雾节点用于预测、检测和响应对物联网设备的攻击。鉴于大多数物联网设备的计算能力有限,作者认为,在雾节点中执行安全性将允许比单个物联网设备更大的计算能力,并且提供比在云中完成计算然后返回到设备更少的延迟。

3.3 自主属性的实现

3.3.1 一个自主的反垃圾邮件搜索引擎

Wang在2007年描述了一个自主的方法来检测搜索垃圾邮件发送者使用自我监控和自我保护[19]。该方法使用自我保护,对垃圾邮件多的域进行有针对性的巡逻,有针对性地寻找成功的垃圾邮件来源,并强化排名算法中的特定弱点。该系统使用搜索工具扫描搜索结果中的垃圾邮件发送者目标关键字,以开发潜在的垃圾邮件嫌疑人列表。该列表被提供给垃圾邮件验证者,该验证者收集常见垃圾邮件活动的证据。自我监控用于检测大规模的垃圾邮件发送者,当垃圾邮件发送者的结果被返回时,他们已经击败了当前的反垃圾邮件解决方案。

3.3.2 普适计算系统中基于异常的故障检测

Kim等人在2008年提出了一种架构概念,该架构提供故障检测、根本原因分析和自我修复,以检测普适计算环境中的软件和硬件故障[20]。该方法使用在线监控系统来分析应用程序的行为特征,包括系统调用、处理信息以及系统组件(如中央处理器、内存、输入/输出和网络流量)之间的交互。应用程序操作被视为有限状态机,其中可能存在指示异常行为的非法状态转换序列。根据故障类型,动态构建自愈机制来解决故障。

3.3.3 面向移动云计算的不确定性感知自主资源供应

Viswanathan等人在2014年提出了一个用于组织的自主供应框架传感、计算和通信系统的异质集合,形成一个弹性的资源池[21]。这些系统可以包含位于同一附近的静态和移动设备。这也被称为松散耦合的移动设备云。该设备池可用于计算密集型移动应用,例如感知环境的健康和健康监测、 实时本地天气分析或污染估计。供应框架具有自组织、自优化和自修复的自主能力。

3.3.4 使用纠错输出代码的自我保护代理

Montero等人在2017年提出了一种生物启发的免疫系统方法,可以识别可能是恶意的非自我实体。它由一个代理框架组成,该框架使用机器学习对系统正常的系统行为进行分类[22]。当出现与正常自我行为不匹配的行为时,该行为被识别为入侵者,并且可能是恶意的。然后该行为被归类为威胁,用于将来的识别。为了收集学习正常自我行为的数据,创建了一个软件代理来查询窗口管理工具应用编程接口。对数据进行主成分分析以确定自我行为。

3.4 自主开发支持

3.4.1 普适环境中的自主安全框架

Saxena等人在 2007年描述了一个普适计算的自主安全框架,用于使系统自我保护[23]。自我保护基于通过自主安全回路自我重新配置设备的能力,该回路包括传感、分析和响应。它通过安全上下文提供者(SCP)、决策组件(DMC)和自适应安全机制(ASMs)提供安全循环。SCP提供当前设备上下文的一般描述,例如地理位置,并通过使用推理引擎的上下文管理基础结构来聚合这些上下文。DMC 基于安全上下文,决定是否重新配置安全基础架构。

3.4.2 对抗以网络为中心的内部威胁

Sibai和Measce在2012年讨论了自主违规预防系统(AVPS)来对抗内部威胁[24]。AVPS通过控制和限制向组织中的管理员和特权用户提供的功能,提供了针对内部威胁的自主自我保护。大多数实现这种类型保护的基于规则的系统都有低级规则,随着规则数量的增加,这些规则可能很难理解和维护。AVPS有限制管理员和特权用户操作的高级规则。然后,这些高级规则会自动转换为低级规则,无需任何用户干预即可检测到不需要的行为。AVPS监控网络事件,并根据事件-条件-操作(ECA)规则执行操作。

3.4.3 自主系统编程的一种正式方法

De Nicola等人在2014年提出了一套称为(软件组件集成 Lan-guage),这允许根据支持开发自主系统的策略来表示行为、知识和集合[25]。抽象支持程序-明上下文-意识,自我意识和适应。SCEL允许通过持续监控自主系统行为及其环境,并根据当前状态选择要执行的操作来实现自我管理属性。SCEL语言有建模行为、知识、聚合和策略的结构。

3.5 自主系统开发工具

3.5.1 AUTONOMIA

一种自主计算环境:Dong等在 2003年描述了一种计算基础设施,它提供动态可编程控制和管理,以支持自主系统的开发[12]。环境提供了指定系统控制和管理的工具,以保持服务质量要求。它还提供自治中间件来维护一系列网络应用和服务。自治环境为开发人员提供了开发管理方案、部署和配置软件和硬件资源、运行应用程序、提供在线监控和管理以维护自治的工具。

3.5.2 自主管理系统的架构集成模式

Frey等人在 2012年确定了集成自主管理资源时的问题,这些问题通常有冲突的目标[26]。本文提供了一个架构设计模式的集合来识别不同类别的集成问题,主要是冲突解决。这项研究的目标是开发一个可重用的框架,用于设计、开发和维护自主系统。为集成自治系统的组件提供粘合剂是让自治系统的不同部分朝着一个共同的目标一起工作的一个重要方面,即使有冲突的子目标。

3.5.3 主动网络安全的自主和集成管理

De La Pena在2017年描述了主动网络安全的自主和集成管理(AIM-PSC)[27]。AIM-PSC允许硬件资源在添加控制器和观测器软件模块的情况下自主运行。这为这些资源提供了自主特性,包括自我配置、自我保护和自我优化。为了提供这些自主属性,AIM-PSC包含四个主要组件:多级行为分析组件、决策融合组件、风险和影响分析组件以及自适应学习组件。

3.5.4 AIVRTEK 自主网络安全(ACS)

ACS 是一个商业系统,通过多级行为分析为异常检测提供自主网络安全[28]。ACS的灵感来自免疫系统,采用了一种称为战术网络免疫系统(TCIS)的架构。TCIS体系结构的动机是自然免疫系统的原理和对这种系统的计算理解。自我识别代理可以检测被监控和分析的属性的任何“非自我”行为。生成并发送给自我保护代理的警报会采取适当的措施来停止或减轻检测到的异常事件的影响。

四、结果的分类和系统化

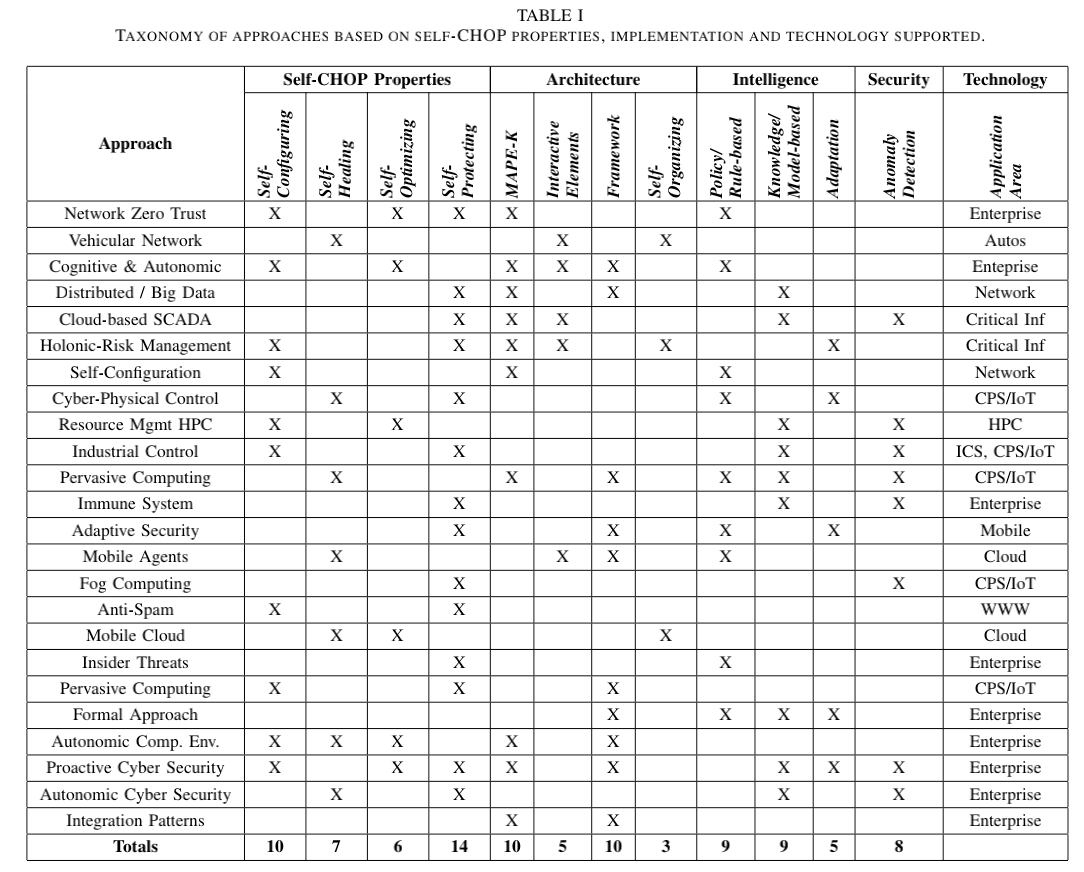

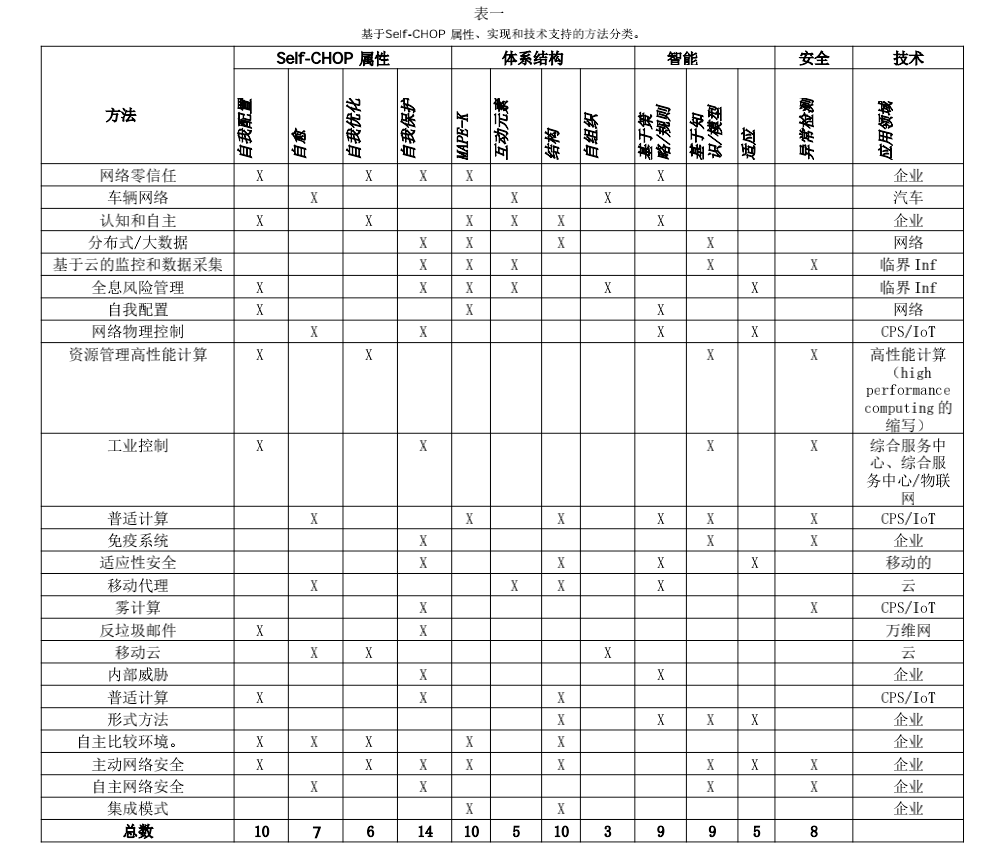

上述自主网络安全的方法是形成一个分类法,以帮助知识的系统化(表一)。分类法基于实现的自主属性、使用的体系结构、知识组织、使用的安全检测以及应用自主安全的应用领域。没有一种方法使用所有的Self CHOP属性,尽管有几种方法是为了增强其他自主系统而实现的,并不是为了实现所有的属性。一些研究是关于实现自治属性的自治框架。开发人员将使用的自我属性取决于应用程序。其中五种方法使用了交互自主元素,三种方法使用了自组织。自组织在车辆加入和离开群体时用于车辆网络,风险管理方法将其用作其全息多代 理结构的一部分,移动云方法将其用作移动云供应机制的一部分。在使用自组织的三种方法中的两种方法中,它被用于自修复,这是自组织的一种力量,因为在受损组件被移除之后,系统只是在没有受损组件的情况下进行重组。 一般来说,知识被组织成策略和/或规则库,或者逻辑或模型库。当特定事件发生时,策略和规则很容易触发动作。一种方法使用策略来生成较低级别的规则。基于逻辑或基于模型的结构允许更好的异常检测,因为使用了正常操作系统的模型(所有使用异常检测的方法都是基于模型的)。此外,基于模型的方法有助于适应,因为可以检查模型以确定什么样的适应最适合特定情况。学习被用于三 种建立模型的方法。最后,只有少数方法使用了改编。对于全息多智能体方法,适应是作为其自组织的一部分完成的。在用于网络物理控制的可信自主架构中,发生适应以检测威胁。SCEL 通过语言的抽象来支持适应性,而主动网络安全方法使用适应性学习。

五、自主网络安全的差距和未来研究

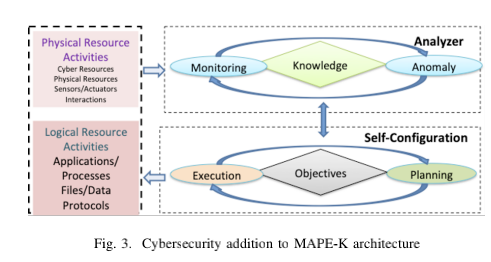

通过对上述网络安全方法所使用的Self CHOP 特性的分析,建议对 MAPEK 架构进行修改,以实现自主网络安全。这种修改可以消除自主系统自我属性中的模糊性:自我配置、自我修复、自我优化、自我保护等。人们可以争辩说,自我配置将需要执行任何其他自我属性;这意味着 进行自我修复,你需要重新配置系统以实现所需的故障恢复,等等。在这种方法中,自主系统由两部分组成:分析器和自配置(图 3)。分析器持续监控被管理系统的行为(例如,物理资源或逻辑资源),以确定系统是否正常运行。它使用关于系统的知识和机器学习技术来决定操作是否正常。

一旦检测到异常,将调用自我配置来缓解或停止异常事件。如果与故障有关,自配置会执行自修复操作。如果是恶意攻击,则会调用自我配置来执行自我保护操作,依此类推。

Kephart和 Chess在[3]中指出,“系统的自我管理将至少同样来自自主元素之间的无数相互作用。”因此,系统组件由自主元素管理不仅很重要,而且这些元素需要以协同和紧急的方式相互通信和合作,因为自我管理将通过这些组件的自组织而产生。NIST 还在《NIST 网络威胁信息共享指南》中描述了合作的好处[29]。

自主元素相互作用、自组织和使用适应是最少使用的机制。自治元件可以通过在它们之间共享安全信息来共同提高系统的安全性。自主元素的连接可以提供集体知识,完全理解网络攻击的经验和能力。将 MAPEK 实现扩展到包括自治元素之间的通信和共享可能会导致紧急行为,从而更好地检测网络攻击。自组织也需要元素间的交流。自组织可以通过重新组织元素来实现自主属性,从而提供进一步的Self CHOP 能力。

自适应还可以通过防御、恢复和执行攻击来保护系统。即使无法预见环境的变化,自适应也能帮助系统维护服务。自适应还需要以某种方式预先对自适应进行建模,以便对其进行验证,否则这些变化可能比自适应之前对系统更有害。这也需要一个健壮的系统模型,也许还需要内部模拟或分析功能,所有这些都很难开发。自适应在其他技术领域取得了很大进展,应该被用于自主网络安全。

六、总结

介绍了自主网络安全的概况,并将其纳入分类法和应用知识的系统化。这种系统化的结果表明,许多自主网络安全研究一直致力于开发自我保护和自我配置的自主特性来保护计算系统,包括一些反技术。在知识系统化的基础上,对参考体系结构提出了修改建议。

引用

[1] O. S. Saydjari, “Engineering trustworthy systems: a principled approach to cybersecurity,” Communications of the ACM, vol. 62, no. 6, 2019.

[2] J. B. Bernabe and A. Skarmeta, “Introducing the challenges in cyberse curity and privacy: The european research landscape,” in Challenges in Cybersecurity and PrivacyThe European Research Landscape. River,2019, pp. 1–21.

[3] J. O. Kephart and D. M. Chess, “The vision of autonomic computing,”Computer, vol. 36, no. 1, pp. 41–50, January 2003.

[4] D. M. Chess, C. C. Palmer, and S. R. White, “Security in an autonomic computing environment,” IBM Systems Journal, vol. 42, no. 1, 2003.

[5] F. Maymir-Ducharme, L. A. Angelelli, and D. W. Stapleton, “Cognitive and autonomic cyber defense,” North Atlantic Treaty Organization,Science and Technology Organization, Tech. Rep. DOI: 10.14339/STO MP-MSG-143-24-PDF, 2015.

[6] D. Eidle, S. Y. Ni, C. DeCusatis, and A. Sager, “Autonomic security for zero trust networks,” in 2017 IEEE 8th Annual Ubiquitous Computing, Electronics and Mobile Communication Conference (UEMCON). IEEE,2017, pp. 288–293.

[7] G. Le Lann, “Autonomic vehicular networks: safety, privacy, cyberse curity and societal issues,” in 2018 IEEE 87th Vehicular Technology Conference (VTC Spring).IEEE, 2018, pp. 1–5.

[8] K. Vieira, F. Koch, J. B. M. Sobral, C. B. Westphall, and J. L. d. S.Leao, “Autonomic intrusion response in distributed computing using big data,” arXiv preprint arXiv:1811.05407, 2018.

[9] S. Nazir, S. Patel, and D. Patel, “Cloud-based autonomic computing framework for securing SCADA systems,” in Innovations, Algorithms,and Applications in Cognitive Informatics and Natural Intelligence. IGI Global, 2020, pp. 276–297.

[10] M. Ulieru and P. Worthington, “Autonomic risk management for critical infrastructure protection,” Integrated Computer-Aided Engineering,vol. 13, no. 1, pp. 63–80, 2006.

[11] H. Chen, S. Hariri, and F. Rasul, “An innovative self-confifiguration approach for networked systems and applications,” in IEEE International Conference on Computer Systems and Applications, 2006. IEEE Computer Society, 2006, pp. 537–544.

[12] X. Dong, S. Hariri, L. Xue, H. Chen, M. Zhang, S. Pavuluri, and S. Rao,“Autonomia: an autonomic computing environment,” in Conference Proceedings of the 2003 IEEE International Performance, Computing,and Communications Conference, 2003. IEEE,2003, pp. 61–68.

[13] L. W. Lerner, Z. R. Franklin, W. T. Baumann, and C. D. Patterson,“Application-level autonomic hardware to predict and preempt software attacks on industrial control systems,” in 2014 44th Annual IEEE/IFIP International Conference on Dependable Systems and Networks. IEEE,2014, pp. 136–147.

[14] N. T. Chiluvuri, “A trusted autonomic architecture to safeguard cyber physical control leaf nodes and protect process integrity,” Ph.D. dissertation, Virginia Tech,2015.

[15] F. Fargo, O. Franza, C. Tunc, and S. Hariri, “Autonomic resource management for power, performance, and security in cloud environment,”in 2019 IEEE/ACS 16th International Conference on Computer Systems and Applications (AICCSA). IEEE,2019,pp. 1–4.

[16] A. Ahmad, A. W. Malik, A. Alreshidi, W. Khan, and M. Sajjad,“Adaptive security for self-protection of mobile computing devices,”Mobile Networks and Applications, pp.1–20, 2019.

[17] H. Toumi, F. Z. Fagroud, A. Zakouni, and M. Talea, “Implementing hyids, mobiles agents and virtual fifirewall to enhance the security in iaascloud,” Procedia Computer Science, vol. 160, pp. 819–824, 2019.

[18] S. Prabavathy, K. Sundarakantham, S. M. Shalinie, and K. N. Mallikar junan, “Fog computing-based autonomic security approach to internet of things applications,” in Computational Intelligence: Theories, Applications and Future Directions-Volume II.Springer, 2019, pp. 3–14.

[19] Y.-M. Wang and M. Ma, “Strider search ranger: Towards an autonomic anti-spam search engine,” in Fourth International Conference on Autonomic Computing(ICAC’07).IEEE, 2007, pp. 32–32.

[20] B. U. Kim, Y. Al-Nashif, S. Fayssal, S. Hariri, and M. Yousif, “Anomaly based fault detection in pervasive computing system,” in Proceedings of the 5th international conference on Pervasive services, 2008.

[21] H. Viswanathan, E. K. Lee, I. Rodero, and D. Pompili, “Uncertainty aware autonomic resource provisioning for mobile cloud computing,”IEEE transactions on parallel and distributed systems, vol. 26, no. 8,pp. 2363–2372, 2014.

[22] F. de la Pena Montero, S. Hariri, and G. Ditzler, “A self-protection agent using error correcting output codes to secure computers and applications,” in 2017 International Conference on Cloud and Autonomic Computing (ICCAC). IEEE, 2017, pp.58–68.

[23] A. Saxena, M. Lacoste, T. Jarboui, U. Lucking, and B. Steinke, “A software framework for autonomic security in pervasive environments,”in International Conference on Information Systems Security. Springer,2007, pp. 91–109.

[24] F. M. Sibai and D. A. Menasce, “Countering network-centric insider threats through self-protective autonomic rule generation,” in 2012 IEEE Sixth International Conference on Software Security and Reliability.IEEE, 2012, pp. 273–282.

[25] R. D. Nicola, M. Loreti, R. Pugliese, and F. Tiezzi, “A formal approach to autonomic systems programming: The scel language,” ACM Transactions on Autonomous and Adaptive Systems (TAAS), vol. 9, no. 2, pp.1–29, 2014.

[26] S. Frey, A. Diaconescu, and I. Demeure, “Architectural integration patterns for autonomic management systems,” in 9th IEEE International Conference and Workshops on the Engineering of Autonomic and Autonomous Systems (EASe 2012),2012.

[27] F. De La Pena Montero and S. Hariri, “Autonomic and integrated management for proactive cyber security (aim-psc),” in Companion Proceedings of the10th International Conference on Utility and Cloud Computing, 2017, pp. 107–112.

[28] AVIRTEK Corporation. (2020) Autonomic cyber security (ACS):The next generation paradigm to secure and protect computers, networks, applications and data. [Online]. Available: https://www.avirtek.com/wp-content/uploads/2019/09/AVIRTEKACS-Next-Generation-Cybersecurity-Technology.pdf

[29] C. Johnson, L. Badger, D. Waltermire, J. Snyder, and C. Skorupka,“guide to cyber threat information sharing,” National Institute of Standards and Technology, Tech. Rep.Special publication 800-150, 2016.