摘要

为了防御当今无边界网络中的横向移动,零信任架构(ZTA)的采用势头越来越猛。有了全面的 ZTA 实施,对手不太可能从受损的端点开始通过网络传播。然而,已经经过身份验证和授权的受损端点会话可以被用来执行有限的(尽管是恶意的)活动,最终使端点成为 ZTA 的致命弱点。为了有效地检测此类攻击,已经开发了具有基于攻击场景的方法的分布式协同入侵检测系统。尽管如此,高级持续威胁(APTs)已经证明了它们绕过这种方法的能力,并且成功率很高。因此,对手可以不被发现地通过或潜在地改变检测记录机制,以实现隐蔽的存在。最近,区块链技术在网络安全领域展示了可靠的使用案例。在本文中,受基于 ZTA 和区块链的入侵检测和防御的融合的推动,我们研究了如何将 ZTA 扩展到端点。也就是说,我们对 ZTA 模型、以端点为重点的真实体系结构以及基于区块链的入侵检测系统进行了最先进的审查。我们讨论了区块链的不变性增强检测过程的潜力,并确定了开放的挑战以及潜在的解决方案和未来的方向。

一、介绍

随着云计算的革命,大多数企业的资源和数据不再存储在内部。此外,最近的新冠肺炎疫情事件极大地改变了工作模式,因为大多数员工和企业不得不转向在家工作。在家工作(和远程工作)会给组织带来新的严重安全风险,因为许多“未经培训”的员工使用自己的设备连接到工作信息技术(IT)系统。云计算和远程工作是企业必须扩大其数字安全范围并适应当代趋势的例子。

在传统的基于外围的安全模型中,组织在外围的资源和资产被认为是良性的和可信的。边界通常由安全措施保护,如防火墙或入侵检测系统。这种模式在云计算和远程工作领域似乎不太有效,针对远程工作员工的几次网络攻击(例如[1-5])就表明了这一点。

信任是传统的基于边界的安全模型所依赖的基本原则。员工或合作者的设备和组织资产(即端点)通常在默认情况下是可信的,而不管其状况如何。如果攻击者能够控制这些端点中的任何一个,那么边界就会受到威胁,并且通过横向移动有可能实现对信息和数据的进一步访问。

防火墙、防病毒技术、入侵检测和防御系统(IDS/IPS)和网络应用防火墙(WAFs),换句话说,大石墙和装甲前门,已经不足以保证现代 IT 和运营技术(OT)环境的安全[6]。基于外围的安全是多家公司采用的主要概念,尤其是当他们的数据驻留在内部数据中心时。建立在内部和外部差异基础上的传统防御模式正在过时[7],而与此同时,威胁格局也在急剧演变[8],最终导致基于外围的安全架构的衰落。

为了应对当今复杂的网络基础设施和当前不断发展的威胁形势,需要一种新的安全架构。ZTA 通过建立无边界的基于数字身份的边界脱颖而出,在这个边界中,数据处于安全架构的中心,破坏思维主导着威胁模型, 引领着访问控制环境、运营、托管环境、端点和互连基础架构。ZTA 提倡一种新的安全架构,默认情况下,任何设备、系统、用户或应用程序都不应该基于其在网络中的位置而受到固有的信任。相反,不管在什么地方,信任总是要赢得和验证的。然而,这并不一定意味着在ZTA 的情况下信任被消除,而是应该最小化,直到通过ZTA 信条和核心组成部分证明不是这样。

使用传统的基于边界的防御,如果坚定的攻击者能够在端点上建立经过身份验证和授权的立足点,他们仍然可以绕过 ZTA 安全健康检查。例如,操作系统内核中的潜在恶意软件可以篡改在 ZTA 环境中进行的安全检查。这最终导致绕过在 ZTA 实施的基本控制,这将允许攻击者除了横向移动之外,还执行一些以用户和设备为中心的恶意活动。因此,需要一种有效的入侵检测方法来解决端点的漏洞,这可以被视为 ZTAs 的致命弱点。

在本文中,我们旨在研究如何利用区块链的不变性增强入侵检测过程的潜力,将 ZTA 扩展到端点,以消除上述问题。为此,我们首先回顾零信任的核心原则、能力和要求。其次,我们对现有的现实世界零信任实现进行分类,并讨论它们的优缺点。第三,我们探索了区块链在开发和改进分布式协作入侵检测系统(DCIDSs)方面的潜力,该系统可以缓解ZTA 的致命弱点(即端点的脆弱性)。最后,我们讨论了开放的问题和挑战,并强调了ZTA和基于区块链的分布式入侵检测系统的潜在解决方案和研究方向。

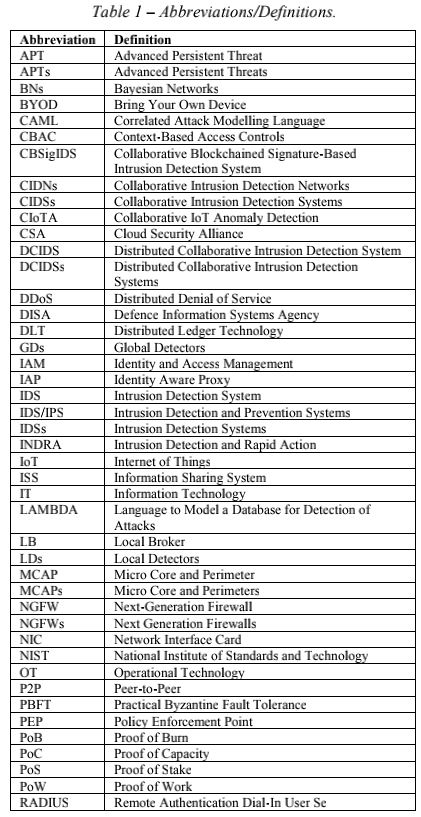

据我们所知,这是第一个利用区块链技术成功将ZTA扩展到端点的工作。表1给出了本文中使用的主要缩写及其定义。

二、零信任(ZT)

在本节中,我们简要介绍了“零信任”和 ZTA 的历史,并讨论了零信任的核心原则、核心能力、模型和现有方法,包括现实世界的实现。

2.1 零信任架构的历史

2004 年的杰里科论坛提出了去周边化的想法(当时是激进的)[3],随后发展成为更广泛的零信任概念。早在2010 年,J. Kindervag [15]就创造了“零信任”一词;然而,在此之前,网络安全领域就存在零信任概念。美国国防部和国防信息系统局(DISA)提出了一项名为“黑核”的安全战略,并于 2007 年发表[16]。Black core讨论了从基于外围的安全架构向强调保护单个交易的安全架构的过渡。

云和移动计算的广泛采用极大地促进了 ZTAs 的发展,例如,作为其中的一部分,基于身份的架构等方法慢慢获得了关注和更广泛的接受。谷歌以“BeyondCorp”的名义发布了一系列关于如何实现零信任架构的六个文档[17-22]。BeyondCorp项目倡导去边界化的概念,认为基于边界的安全控制已经不够,安全应该扩展到用户和设备。由于这个项目,谷歌放弃了传统的基于虚拟专用网络(VPNs)的远程工作方式,并设法提供了一个合理的保证,即所有公司用户都可以通过不安全和不受管理的网络访问谷歌的网络。

2.2 从传统的周边架构到ZTA

作为一种理念,“零信任”假设对用户、设备、工作负载和网络流量的信任不应被隐含地授予[15],其结果是所有实体都必须被明确地验证、认证、授权和持续监控。零信任的核心目标之一是,一旦对手成功危及用户的设备,甚至简单地窃取他们的凭据,就会严重抑制对手横向移动的能力。因此,需要相应地塑造和准备信息技术基础设施。

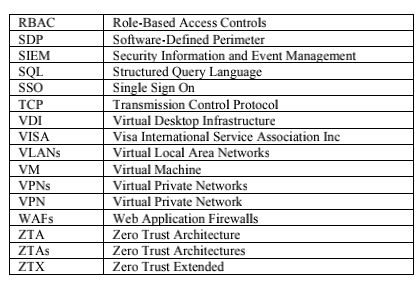

传统的基于外围的安全架构会创建多个信任区域[2]。并非所有区域都遵守相同的规则或相同的信任级别。事实上,如果相关组件没有明确允许,用户甚至可能无法进入下一个区域。这被称为纵深防御,正如史密斯[23]所讨论的,并在图1中描述,或者称为城堡和护城河方法[24]。请注意,在到达大型机之前,不同的区域(互联网、非军事区、可信和特权)受到各种基于外围的控制的保护,例如本地代理、虚拟专用网网关、多个防火墙和应用程序服务。在这个例子(即图1)中,大型机是一个核心银行系统,负责所有交易,因此它被完全隔离在一个特权区域中。

与传统的安全架构不同,零信任要求从内到外进行思考、构建和保护。基于谷歌[19] [20]、Jericho[3]和Kindervag[15] [25]的上述工作,有一个直接和重要的观察, 即在ZTA,一旦网络位置依赖性变得无关紧要,虚拟专用网技术就可以被消除。简而言之,虚拟专用网允许远程工作的用户(在图1中用“远程员工”表示)通过安全的加密通道连接到办公室(在图1中用“可信”表示)。但是,应该通过其他方式保护端点,因为虚拟专用网加密只处理“远程员工”和“可信”区域之间的隧道。当“远程员工”通过身份验证并成功建立隧道时,他/她会收到“可信”区域的远程网络中的一个 IP 地址。在该隧道上, 从“远程员工”到“可信”区域的流量被解封并路由,因此导致“官方”后门。此外,被称为“虚拟专用网网关”的单一入口点充当体系结构和网络的单一故障点或扼杀点。因此,如果我们开始认为网络位置无关紧要,同时应用一组适当的控制,那么如果没有进一步的依赖关系 (例如,具有传统协议的应用程序),就可以消除虚拟专用网络。也就是说,身份验证和授权以及策略实施应该立即向网络边缘和端点靠拢。

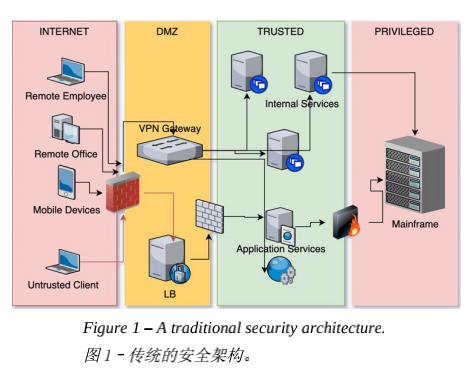

为了反映上面的论点,我们绘制了图 2,显示了对 ZTA的引用。为了简化起见,在图中,我们只包括核心组件,例如,本地代理(LB)、远程员工、移动设备、不可信客户端和许多需要保护的服务。与基于边界的架构相比,如图 1 所示,没有区域,安全性是由内而外构建的。此外,既没有 VPN 网关,也没有防火墙来过滤网络流量, 最重要的是没有单一的入口网关。我们注意到;但是,控制平面上的策略执行点。这种 ZTA 参考不会像基于外围的架构那样产生任何瓶颈。

为了使这个 ZTA 参考供应商不可知,我们简单地使用控制平面的广义术语,并区分控制平面和数据平面。这是云架构中的一个已知概念,我们在这里使用相同的类比来利用控制平面对数据平面造成固有的和无限制的访问这一事实。对资源的所有访问请求都必须通过控制平面,在控制平面上必须满足一组授权和认证策略、规则和上下文参数。基于角色的访问控制(RBAC)和基于上下文的访问控制(CBAC)可以在同一级别上进一步限制对更多私有资源(例如,支付路由器或大型机资源)的访问。 最后,如果控制平面断定请求应该继续,那么它根据需要协调和配置数据平面,以接受来自请求者的连接。此外,控制平面可以潜在地为请求者和目的地资源协调加密隧道的建立。

2.3 零信任核心原则

在本节中,我们回顾了零信任的五个核心原则,基于 Rose 等人[7]、Gilman 等人[2]和 Jericho [3]的工作,如下所示:

2.3.1 访问分段

对资源的每一次访问都必须进行适当的分段,以便没有一个实体能够访问整个网络,甚至大部分网络。此外,必须有最少数量的实体能够显式访问关键数据。这种明确的访问尤其适用于管理员,在大多数情况下,他们倾向于在整个网络中保持无限制和不受控制的访问。

2.3.2 通用认证

与公司有任何形式交互的所有实体,包括用户、设备、应用程序和工作负载无论在网络中的位置如何,都必须对网络进行身份验证。

2.3.3 尽可能多地加密

ZTA假设存在漏洞(即最坏的情况),因此,网络总是被认为是敌对的,信任不能被固有地授予。也就是说,我们必须始终假设潜在的对手可以拦截整个网络中发生的任何类型的通信。因此,所有通信都应该在外部或内 部进行端到端加密。

2.3.4 最小特权原则

ZTA 的所有实体必须被限制在该特定实体完成其任务或业务所需的最小特权水平。例如,这包括一个实体可以访问什么,在哪里访问以及访问多长时间。此外,实体的整体可信度必须基于上下文或属性进行评估,最终表明它是否可信。

2.3.5 持续监控和调整

ZTA 的每个实体(内部或外部)都应受到监控。在这种情况下,无论成功还是失败,都应该监控和记录所有网络流量、系统事件和访问尝试。必须根据安全策略对这些进行持续分析和交叉检查。然后,在需要时,应利用结果来调整相关政策。

这五个核心原则共同构成了零信任的概念。虽然上述论文可以找到略有不同的标题或描述,但它们有着相同的本质。这些原则必须应用于许多不同的级别,例如用户和管理员,以及许多不同的领域,例如传统网络和云基础架构。需要强调的是,尽管零信任正在获得势头,相关产品的市场预计将在 2024 年翻一番[28],但供应商不可知的科学关键文献有限。

2.4 零信任核心能力

在本节中,基于国家标准和技术研究所(NIST)特别出版物 800-207 [7]、谷歌的 BeyondCorp [20]和 Kindervag等人[15]介绍了 ZTA 的核心能力。核心功能包括网络和系统访问控制、流量过滤、应用程序分段和执行控制、运营分析和策略实施。

2.4.1 网络访问控制

网络访问控制表示,在允许实体进一步访问组织资产之前,应对所有实体进行身份验证。这可以通过适当的网络分段和强大的访问控制策略来实现。

2.4.2 系统访问控制

这类功能处理文件和用户访问控制。这些可以通过使用登录代理和不同的加密控制(如全磁盘加密)来实现。

2.4.3 流量过滤

这类能力是关于网络分割的实施和防止未经授权的连接。为此,可以应用防火墙技术以及入侵检测系统/入侵防御系统和流量分析工具。此外,应实施对异常交通行为的监控。

2.4.4 应用程序分割

与网络分段一样,应用程序必须相互隔离,用户访问应该明确限制在用户成功履行职责所需的应用程序上。

2.4.5 应用程序执行控制

这涉及到防止以前没有授权和批准执行的不需要的、潜在的恶意应用程序。应用程序白名单是这一类别的常见控件。

2.4.6 运营与取证分析

这涉及分析系统和资源,寻找违规证据或检测异常情况。支持这一点的最常见的技术方法包括(I)基于主机的入侵检测系统,(ii)应用程序监控,(iii)取证工具,(iv)蜜罐/蜜网,(v)漏洞扫描器,(vi)渗透测试,(vii)威胁情报,以及(viii)红色团队。此外,安全信息和事件管理(SIEM)工具以及高级持续威胁(APT)检测和预防方法已被广泛用于应对更高级的威胁。

2.4.7 策略引擎/策略实施

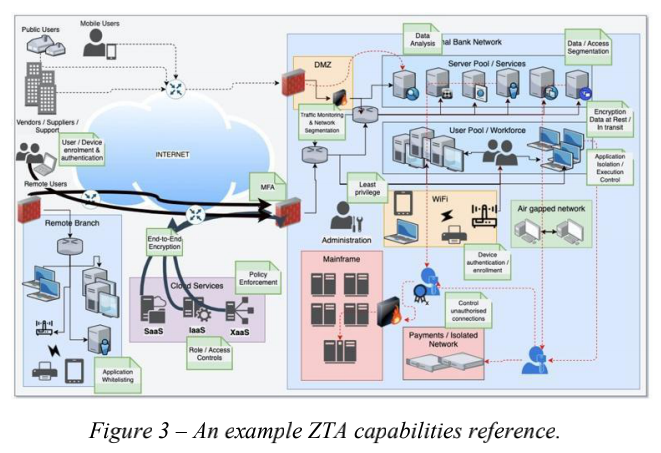

这包括脆弱性分析和优先排序、运营风险和行为分析。为了帮助读者理解核心能力之间的联系,在图 3中,我们在一个示例概念银行的信息技术架构中绘制了这七种能力的典型应用。在此图中,绿色贴纸突出了满足零信任核心能力和核心原则的措施。

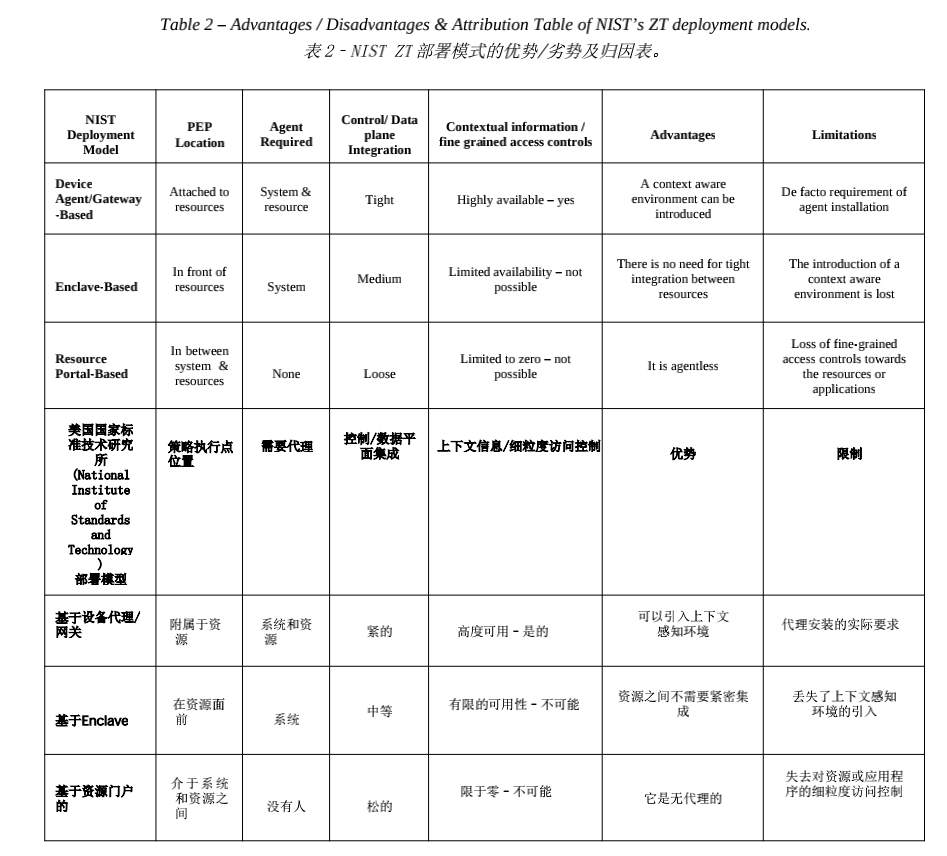

2.5 NIST 零信任模型

下面,我们讨论NIST标准化文件[7]中提出的三种零信任部署模型。这些部署模型是高级概念,没有任何实际的实现示例。每种型号都是由控制平面和数据平面组成。控制平面包括策略引擎和策略管理员,而数据平面包含支持数据传输的组件。请注意,前面两个小节中概述的核心原则和功能可以作为每个高级部署模型的一部分来实现。

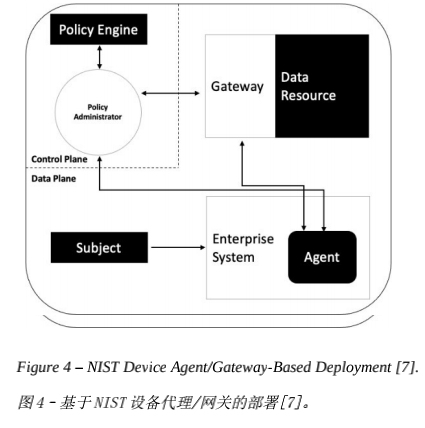

2.5.1 基于设备代理/网关的部署

在此部署模型[7]中,如图 4 所示,策略实施点(PEP)必须与两个主要组件高度集成,即标记为“企业系统”(可以是笔记本电脑、远程位置的电脑或手持设备)的端点,以及接受用户访问请求的资源或应用程序。

要实现此模型,需要在端点上安装代理。该模型在三种模型中提供了最佳的整体控制,因为代理随时获取用户试图为端点和用户访问的资源的实时上下文信息。结果,控制平面可以在任何点做出决定,并且数据平面的必要配置是即时的和高度准确的。

尽管如此,这种模型的一个缺点是代理安装和数据资源与网关的完全集成带来的开销。这种模式的一个很好的例子是谷歌的 BeyondCorp 实现[5]。

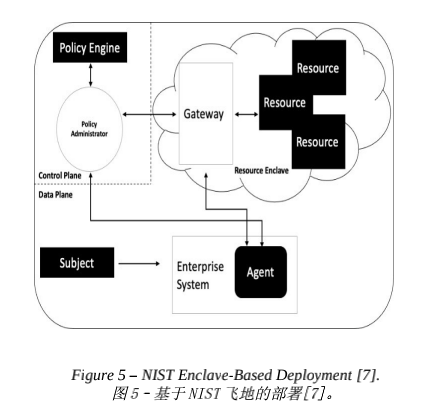

2.5.2 基于Enclave的部署

像前面的例子一样,这个模型[7]再次要求在用户的端点上安装一个代理,然而,PEP 被放置在资源Enclave的前面。与第一个部署模型不同,不需要资源之间的紧密集成,这是该模型的优势之一,如图 5 所示。然而,一个缺点是,在网关和资源之间会自动创建一个隐式信任区域,因此,如第一个模型所示,所获取的上下文信息所带来的优势会丧失。

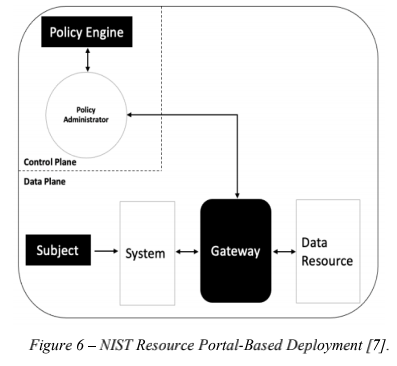

2.5.3 基于资源门户的部署

在这个模型中,PEP 既不与用户端点集成,也不与应用程序或服务集成[7],如图6所示。网关相应地位于网络走廊中,并负责控制对主题资源的访问。这种部署模式的优势在于它是无代理的,即不需要在用户的端点上安装特殊的软件,并且主题应用程序/资源不需要任何修改。然而,它的缺点是失去了对资源或应用程序的细粒度访问控制,因此限制了可用于做出上下文感知决策的零上下文信息。Forrester [15]介绍了该模型的第一个 示例 ,它利用虚拟局域网(VLANs)和下一代防火墙(NGFWs)等技术来实现细分(我们将在第二节的F部分中详细讨论这一点)。

最后,在表2中,我们提供了三种零信任部署模型的比较,这三种模型基于四个讨论过的特性,以及它们的优点和局限性。

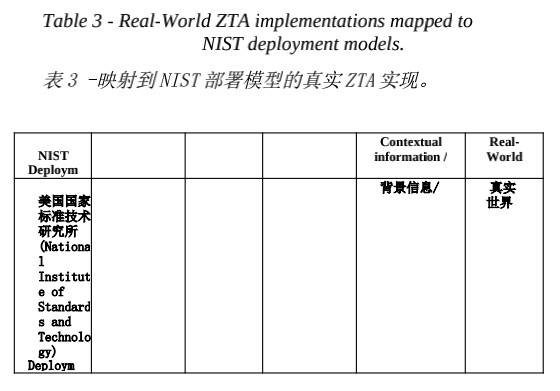

2.6 零信任架构方法与实现

在这一节中,我们将讨论 ZTAs 的现有方法和实现。首先,我们讨论研究论文中提出的更多理论方法和概念。随后,我们展示了一些重要的企业级真实 ZTA 实现。在本节的最后,我们总结并比较了基于表 3 中的NIST 部署模型的实际实现。

2.6.1 ZTAs 的理论方法

云计算和移动计算引入并实现了无边界网络:因此有必要相应地重新设计网络安全控制,而不仅仅是关注企业周边。DeCusatis等人[26]确定了现有网络细分最佳实践的局限性。基于隐写覆盖,他们讨论了一种新的架构,作为零信任方法的使能器。从技术上讲,所谓的隐写覆盖将认证令牌嵌入到首包认证和传输控制协议(TCP)请求中。在传统和云计算环境中演示了一个实验部署。

Rose等人[7]首先提供了 ZTA 的抽象定义,同时还通过指定 ZTA 可以增强企业整体网络安全态势的一般部署模型和使用案例,为共同的知识体系做出了贡献。Embrey [29] 指出了推动采用 ZTA 的三大因素,并强调了在用户和设备层面加强安全和政策控制的必要性。Mehraj和Banday [30]提出了一个概念上的零信任策略,明确地为云环境设计。他们的努力还强调了信任的建立和适用于云计算的进一步信任挑战。Yan和Wang[31]对零信任组件和关键技术进行了调查。他们还应用了一些主题技术,并将其与特定场景相关联,以进一步突出 ZTAs 的优势。

Keeriyattil研究了网络级别的白名单方法[32]。 根据给定的防火墙策略列表检查虚拟网络接口卡(NIC)的入口和出口流量。根据白名单的概念,如果没有为特定的通信流找到匹配的规则,那么数据包就会被丢弃。作者使用特定技术(例如,VMWare NSX)演示了如何只允许针对特定记录进行检查的流量。Mital [33]讨论了适用于零信任环境的分布式分类账技术(DLT)和区块链技术的特点。具体来说,作者讨论了区块链的不变性如何有助于建立更高的完整性标准。此外,由于 DLT 的“固有”相关属性,消除 ZTA 可能的单点故障有助于最大限度地提高系统/网络的可用性。

2.6.2 真实世界的ZTA实现

在本节中,我们回顾了四 种相关的“现实生活”ZTA 方法 , 即谷歌的 BeyondCorp[17] 、Forrester NGFW/ZTX [25] 、 云安全联 盟 (CSA)、软件定义的边界(SDP) [34]和 VMWare NSX[32]。这些架构是当前主导现实世界的部署模型[35],不同于第二章 e节中来自NIST的高级架构。

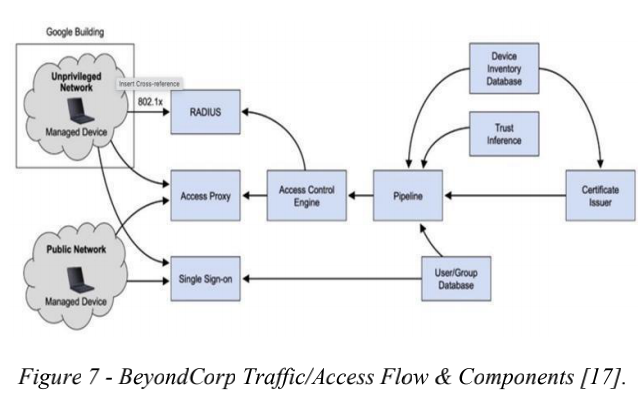

a.谷歌的 BeyondCorp

继2009年名为“极光行动”的匿名组织发起黑客活动[36]后,谷歌启动了 BeyondCorp 项目。迈克菲实验室发布的一份关于从极光行动中吸取的经验教训的详细报告[37]指出,攻击者能够通过专门瞄准知识产权来源并使用受损系统作为横向移动的起点(也称 为“跳跃点”)来访问内部网络。

因此,谷歌的主要目标是消除用户和设备因其在企业网络中的位置(物理或电子)而获得的固有信任。此外,在用户或设备受到威胁的情况下,如在极光行动期间所见,第二个目标是最小化对手通过网络横向移动并进一步受到威胁的可能性实体。三个核心原则是 BeyondCorp 2014 年第一份白皮书的衍生[17]:

- 用户/设备可以访问的服务不能由特定的连接决定,尤其是连接的位置。

- 所有对服务的访问都必须基于上下文信息来确定。

- 对服务的所有访问都必须经过身份验证、授权和加 密。

图7突出显示了 BeyondCorp 零信任实现的组件旁边的访问和流量。这些组件包括访问代理、访问控制引擎、从设备清单数据库接收输入的管道、用户/组数据库,最后是证书颁发者旁边的信任推断。这种方法可以映射回 NIST 提出的基于设备代理/网关的部署模型(参见第二章e节)。

请注意,在这个模型中,谷歌大楼内的公共网络和内部网络在用户和设备权限方面完全没有区别,因为两者都被认为是非特权。内部非特权网络上的设备身份验证是通过远程身份验证拨入用户服务(RADIUS)服务器通过802.1x 标准执行的。在访问该网络之前,所有用户通过单点登录(SSO)机制遵循相同的流程,单点登录机制为资源提供身份验证。作为这种零信任模型的补充,一个创新的元素是他们的身份感知代理(IAP),它与基于上下文的访问控制协同工作。对于仅仅是公司网络的一部分的用户/设备来说,对资源的访问是不被隐含地允许的。恰恰相反,访问是基于上下文和策略显式授予的。

BeyondCorp 模型在网络的应用层对用户进行身份验证。由于他们的大多数应用程序和服务都是基于网络的,所以他们非常依赖这一方面。此外,由于谷歌应用程序大 多是内部开发的,结合了他们自己现有的单点登录系统,这导致了新架构的成功实施。然而,没有大量内部开发或严重依赖基于网络的服务的公司,可能需要不同的模式。此后 ,谷歌将BeyondCorp的评估模型产品化为 BeyondProd,这是一种云原生安全解决方案[38]。

总的来说,如果一个组织有多个公开的服务,并且有多个基于云的应用程序可以通过以下方式访问大众用户,那么这很可能是一个合适的模式。然而,我们注意到谷歌只在他们的云基础设施上应用这一点,据我们所知,目前没有其他组织提供类似的解决方案。因此,将BeyondCorp 模型应用于非云环境并不简单,可能需要重新定位几个核心管理控制。

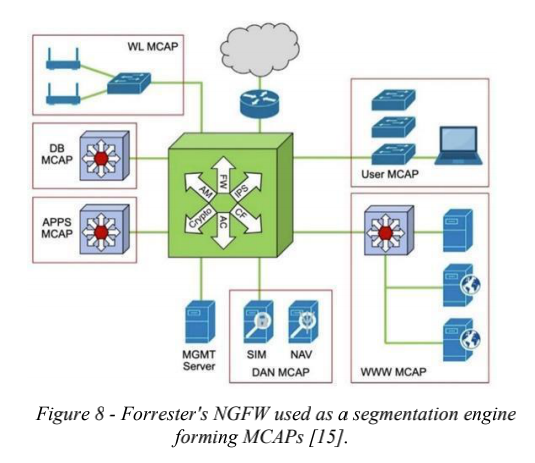

b.Forrester(零信任扩展)ZTX

在这个模型中,如图 8 [15] 所示,一个集中式细分引擎管理和隔离企业网络到多个微核心和外围 (MCAP)段,何时何地适当。因此,它可以在 MCAP 之间执行流量规则。图 8 显示了NGFW被用作分割引擎来形成多个 MCAP。这种方法可以映射回NIST 概述的“资源门户”模型(见第二节e部分)。

如参考资源门户模型的表2中所强调的,该模型在实现之前所需的组件变化最小或接近于零,因此,它可能是一个有吸引力的选择。然而,该模型利用数据包中的可用信息来加强信任。与端点和服务紧密集成的体系结构相比,这种方法没有那么“精细”。这种方法的另一个缺点是用户不能直接通过 NGFW 细分引擎进行身份验证。更具体地说,分割引擎不能基于用户和设备的上下文信息来实施策略。

许多组织已经在部署资源门户架构,这可以看作是 这个 ZTA 的一个很好的匹配。这种架构与基于Enclave的架构一样,可能是自带设备(BYOD)或物联网(IoT)环境的最佳选择,也是最容易部署的,因为设备可以放在自己的Enclave或 MCAP 内。然而,一个重要的缺点是,该模型中的访问控制机制可能不如其他体系结构中的细粒度。此外,还依赖于与其他技术的进一步集成,如身份和访问管理(IAM)、设备管理系统或虚拟专用网络,以实现与其他体系结构相同的安全级别。

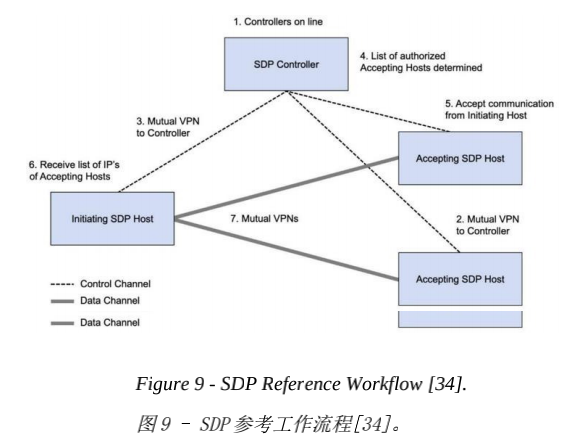

c.CSA 的软件定义的边界

SDP的概念是由一个名为CSA的非营利组织在2013年提出的[34]。从那时起,已经开发了几个基于软件开发计划的解决方案,并已被证明适合在市场中占有公平份额的大型组织。使用 NIST 高级模型进行映射,SDP 将匹配基于Enclave的部署模型。也就是说,需要在端点和服务上安装代理,但是,没有与目标资源或目标应用程序的集成。因此,代理本身可以在服务端承担网关的角色。

我们可以在这个模型和Forrester ZTX方法之间找到一些相似之处。例如,像上一点中描述的 NGFW 解决方案一样,SDP 方法作为中央防火墙执行网络分段。它承担着当前网络基础设施之外的覆盖网络的角色。用户认证和身份验证发生在 SDP 服务器上,因此,在主体资源和认证用户之间立即创建一个 VPN 隧道。图9显示了所描述的SDP控制器连接处理过程。可以看到,工作流被分为控制和数据通道,最终导致SDP主机之间的直接VPN隧道。

然而,关键的区别取决于虚拟专用网络和软件开发计划方法如何管理和建立对用户和设备的整体信任。例如,在虚拟专用网的情况下,一旦用户和/或设备被认证和授权,他/她就可以访问网络的大部分,考虑到网络位置,默认情况下会隐式应用信任。另一方面,一旦用户和/或设备通过SDP 控制器进行身份验证,就会强制执行一组基于角色的访问、属性和用户信任上下文。然而软件开发计划的一个重要优点是消除了与主题资源(或应用程序)的 集成。同时,仍然需要在资源和端点上进行安装和配置。

总之,软件开发计划是一个正在不断改进的新概念,相关的市场产品还不够成熟,至少在撰写本文时是这样,尽管它们已经达到了可以实现企业采用而没有重大问题或复杂性的程度。此外,由于其固有的体系结构原理,SDP 不需要与应用程序进行成本高昂的集成。最后,SDP 可以被视为拥有多个物联网系统或运营技术的组织的完美匹配,因为网关可以代表所提到的设备。Barcelo 等人[39]和Anggorojati 等人[40]通过 SDP 和 IoT/OT 集成和大量测试证实了这一点。

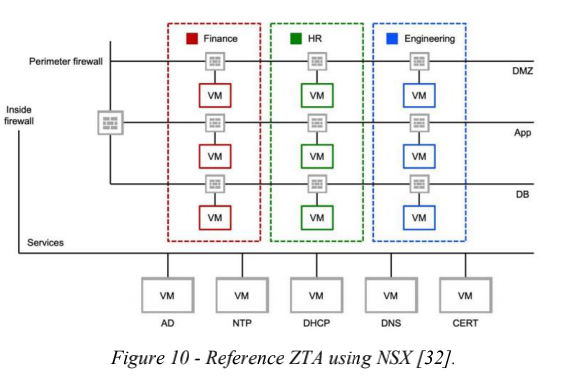

d.VMWare NSG

基于 VMWare NSX 的部署是另一个真实的 ZTA 部署。然而,这种模式主要是指已经利用虚拟桌面基础架构(VDI)的组织[32]。该模型与设备-代理/网关部署模型相匹配,尽管它假设所有资源都基于虚拟化系统,即应用程序托管在虚拟服务器上。使用 NSX 的参考零信任架构如图 10 所示。

如图 10 所示,该架构的工作流程从VDI服务器上的用户身份验证步骤开始。此后,虚拟桌面上的远程会话被建立并呈现给用户。虚拟服务器和虚拟桌面是基于NSX 的方法的两个核心组件。在这种情况下,NSX 就像一个防火墙,在这里,整个网络作为一个整体在多个点执行和实施策略决策和信任管理。因此,管理团队可以在流形段中执行访问控制精细粒度化,这也可以称为微分段[41]。

这种方法的一个主要优势是虚拟桌面的概念。特别是,控制整个虚拟机(VM)或虚拟桌面机队的管理员组可以频繁地刷新或重建虚拟机(例如,在晚上)。因此,如果我们假设对手通过最常见的对手方法(如网络钓鱼或鱼叉式网络钓鱼等)危害端点,建立一个持久的立足点是极不可能的。因此,这种方法会在非常早期的阶段破坏所谓的网络杀伤链[42]。另一方面,大多数组织已经在部署高度虚拟化的模型,但是切换到基于虚拟数据接口的体系结构将代价高昂。与SDP方法相反,由于传感器和 IOT 中的虚拟化要求,该模型可能是物联网系统的一个糟糕选择。

最后,在表2的基础上,我们将真实的ZTA实现映射到 NIST 部署模型,并为上面的表3提供了总结信息。

因此,实施当前 ZTA 模式之一的企业可能会错误地信任用户设备(或端点),因为攻击者仍然能够危害这些设备,然后利用已经过身份验证的用户会话来执行除横向移动之外的若干以用户和设备为中心的恶意活动。一个很好的例子是类似 MITRE ATT&CK 导航器[44]的攻击方法,包括恶意负载执行、特权升级和防御规避,以危及用户设备。如果受损设备属于管理员,这种情况的内在影响将非常严重。

2.7 ZTA 面临的未决问题和挑战:终点问题

正如我们之前提到的,如果实施得当,ZTA 的主要目标是执行细粒度的基于身份的访问控制[7],这可以专门防止日益严重的横向移动风险。有多种访问控制类型,例如基于角色和基于属性的访问控制,但是,ZTA对用户的身份执行访问控制(即基于身份的访问控制)。 此外,零信任方法主要侧重于保护资产、网络/用户帐户、工作流和服务,而不是网段。网络的位置(例如,家庭、工作或公共场所)在 ZTA 上下文中被认为是不相关的,并且其与资源的整体安全态势的关系也是不相关的。

然而,上述论点带有一个基本假设,即ZTA的核心组件应该能够在授予用户访问企业资源的权限之前,将用户访问请求放在上下文中。也就是说,在授予用户访问公司资源的权限之前,必须满足几个条件,例如操作系统版本、软件补丁级别、IP 地址或来源/起源、请求时间(例如,是否在 09:00-17:00 之间?)。此类信息当然受每个公司政策和环境的限制。例如,如果我们假设极度锁定的设备,或者像 BeyondCorp [17]中那样完全受管理的设备,其中只有公司的谷歌Chromebook 设备被授予访问权限,而不支持自带设备功能[17],则可以有效地实施这种方法。

考虑到上述讨论,有人可能会说,ZTA 制造了一种虚假的安全感,尤其是在端点方面,因为开始采用 ZTA 的企业被鼓励允许通过自带设备、非托管设备甚至个人设备访问企业资源,

然而,应该注意的是,目前大多数企业将 Windows 作为其核心操作系统运行[43],并且可能运行各种各样的旧的、过时的应用程序和/或中间件,这增加了它们的安全风险。坚定的攻击者先前已经展示了如何绕过传统的基于外围的防御,例如恶意软件和网络钓鱼攻击,从而在企业网络中站稳脚跟。一旦设备受到威胁,操作系统(以及运行它的设备)就不再可信,因为操作系统内核中的潜在恶意软件可以篡改 ZTA 安全健康检查,而这些检查是 ZTA 构建的上下文的一部分。这最终导致绕过在 ZTA 实施的基本控制。通过依赖健康和安全检查以及上下文的混合,一旦端点受到危害,最终可以伪造上下文。

2.8 ZTA 端点问题的潜在解决方案

正如我们在上一节中看到的,解决端点的完整性和检测受损端点对于提高 ZTAs 的有效性是必要的。在本节中,我们回顾了ZTA 终点问题的一些潜在方法和技术解决方案。

2.8.1 分布式协同入侵检测

部署入侵检测系统(IDSs)是一种众所周知的方法,可以根据恶意或受损设备引起的异常来有效检测入侵。因此,这是第三节讨论的问题最有希望的解决办法之一。然而,在大公司的情况下,由于大量的误报和漏报,实现独立的入侵检测系统通常是不够的。Feng等人[45]、Duma等人[46]和Weizhi等人[47]研究了独立入侵检测系统的缺点。因此,提出了数据中心智能决策支持系统来提高独立智能决策支持系统的效率和可用性。

部署协作入侵检测系统或协作入侵检测网络是为了消除独立入侵检测系统的局限性。CIDSs 由协作的ids组成,利用集体知识实现卓越的入侵检测精度。此外,分布式入侵检测系统处理各种入侵检测系统薄弱的情 况,如分布式拒绝服务攻击。Wu 等人[49]表明,在实践中,与独立的 IDS 设置相比,CIDs 可以减少错过的警报数量 ( 从7例减少到1例 ) , 并且他们基于Snort、Libsafe 和称为 Sysmon 的新内核级 IDS 设法消除了测试系统中的错误警报数量。

为了使本文尽可能与 ZTA 的APT背景相关,我们重点回顾了DCIDS的三个支柱以及每个支柱的最新文献进展。具体而言, (1)架构,(2)警报相关性和(3)警报可信度。

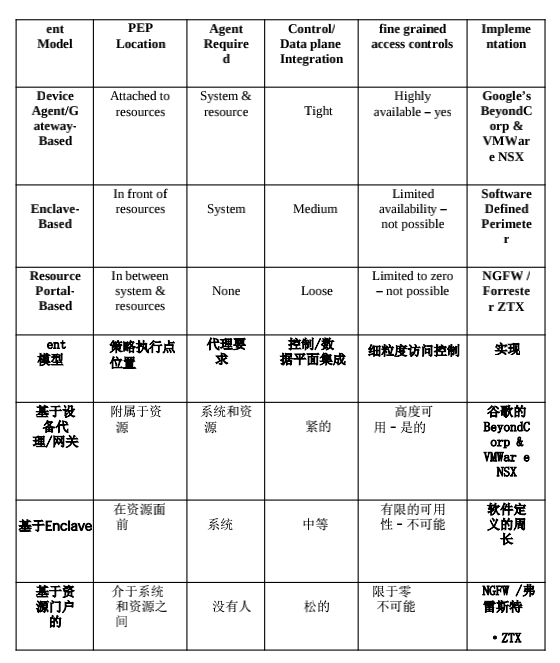

a.体系架构

从体系结构的角度来看,DCIDSs 可以通过关联大大降低误报率和漏报率,以及分析来自网络中不同来源或传感器的多个可疑证据。由于入侵检测资源可以在网络之间共享,因此也有可能降低计算成本。图 11 [50]显示了分布式入侵检测系统的概述。我们注意到循环格式的双向通信,即任何检测和相关单元都可能与网络上的任何其他单元连接和通信。

每个参与的入侵检测系统都有两个核心功能单元:

- 检测单元,负责本地数据采集。

- 相关单元,是整个分布式相关架构的一部分。

值得注意的是,尽管 DCIDSs 给防御领域带来了好 处,但由于它们的分布式特性,这些体系结构的总体攻击面增加了。攻击者将有更多的入侵检测系统节点作为目标,开始朝着隐蔽的落脚点前进,或者简单地在一个端点上覆盖他们的踪迹。在分布式入侵检测系统中发现的主要安全问题是入侵检测系统节点之间共享的数据的完整性,这可能是不正确的/不完整的,因为缺乏信任(例如,入侵检测系统节点拒绝透露敏感数据),或者数据是由受损的入侵检测系统节点发送的。确保共享数据 的完整性至关重要。区块链和分布式分类账技术可能是一个有前途的方法,我们将在下一小节中讨论。

数据中心信息系统的另一个问题是警报信息和共享数据的传播。Garcia 等人[51]在他们的研究中,提出了一种DCIDS 体系结构,该体系结构通过安全的多播基础设施有效地关联来自参与节点的警报,这证明了检测攻击甚至可能防止攻击的强大能力。他们的体系结构基于本地入侵检测系统,称为“预防单元”,在本地检测和记录攻击模式。此后,本地入侵检测系统之间交换警报消息,以实现更有效的检测率。

为了应对 APTs,Dash 等人[52]提出了一种基于主机的协同入侵检测方法,该方法使用分布式概率推理来检测网络入侵。

基于分层架构,他们在其系统中提出了三个核心组件:本地检测器(LDs),作为第一个组件,它充当 IDS 的本地版本,分析端点状态和相关的本地流量模式;其次, 全局检测器(GDs)通过使用概率模型分析通过 LDs 收集的信息来捕获潜在攻击的全局视图;最后,信息共享系统(ISS),它通过流言协议充当 LDs 和 GDs 之间的通信使能器。此外,LDs 使用二进制分类器等方法来分析潜在受损主机的传入和传出流量。如果超过预先配置的阈值,可以触发警报。LDs 的总体安全状态通过 ISS 以预 定的时间间隔不断传输给随机选择的 GDs。最后,全球监测系统根据从地方发展系统收集的数据进行分析,提供全球监测。

这种方法可以适用于零信任环境。如果 APT 在名义上的 ZTA 危害了一个端点,或者当攻击者在网络上建立了立足点,从该端点执行了数据导出,并窃取了可用的凭据,这将被检测到。但是,检测会相对较晚,因为数据和凭证已经进行了过滤。

b.警报相关性

在这一部分中,我们根据警报关联方法对数据通信设备进行分类。这些方法通常包括基于过滤器的方法、 多阶段方法、基于相似性的方法和基于攻击场景的方法。在第一种情况下,基于受保护系统的关键程度对警报进行优先排序,而在第二种情况下,警报的相关性基 于前一个和后一个警报的因果关系。第三种情况简单地基于报警属性的相似性。最后,基于攻击场景的方法基于预定义的攻击场景。

Dain 和 Cunningham [53]提出了一种算法,该算法可以通过概率方法组合异构入侵检测系统产生的警报。这种方法使用三种不同的贝叶斯网络来有效地检测网络入侵。具体而言,在所提出的算法中,CIDS 由生成警报的多种类型的智能决策支持系统组成,这些智能决策支持系统被转换成可接受的机器可读格式,然后存储在标准的结构化查询语言数据库中。然后,该算法读取数据库,对警报进行分类,并将其与攻击场景联系起来。一旦在入侵检测系统中生成新的警报并存储在数据库中,就会根据构建的攻击场景自动检查这些警报。

Cuppens 和 Ortalo [54]引入了语言来建模攻击检测数据库(LAMBDA),这是一种攻击描述语言,旨在将来自各种入侵检测系统的警报与入侵检测系统相关联。LAMBDA 可用于指定目标系统的前置和后置条件。 也就是说,在攻击场景启动之前,系统是什么样子的,在成功的攻击场景之后,系统会受到怎样的影 响。因此,LAMBDA 会生成和处理各种各样的警报,这些警报最终会相互关联,以得出关于正在进行的攻击场景的结果。在规范过程中考虑整体攻击场景,包括所有可能的威胁事件和适用于目标系统的威胁类型。此外,还考虑了检测攻击的总体步骤(在每个攻击场景中可能有所不同)以及攻击的验证。

Cheung 等人[55]提出了相关攻击建模语言(CAML), 一种检测各种攻击场景的建模语言。与 LAMBDA 相比,CAML 还基于主题系统的前置和后置条件的规范,然而,它允许较低级别的规范,因此,较低级别的细节被传递给 IDS 节点。此外,在对正在进行的攻击做出准确决策时,深入研究较低级别的规范为 CAML 提供了优势。

Templeton 和 Levitt [56]提出了另一种针对 DCIDSs的攻击规范语言,命名为 JIGSAW。像 LAMBDA 和 CAML 一 样,他们的工作在很大程度上基于攻击前和攻击后的条 件以及目标系统。然而,与 CAML 和 LAMBDA 的一个主要区别是,JIGSAW 打算在威胁事件类型级别上描述特定的攻击,即攻击,而不是攻击场景。

c.告警可信度

在分布式协同入侵检测网络中,当务之急是保持节点之间的信任,同时还要信任参与节点生成的警报。正如我们之前提到的,如果入侵检测系统相互共享入侵相关信息,那么 DCIDSs 会特别有效;然而,信息的有效性和完整性至关重要。在某些情况下,这种情况会因为设备受损或缺乏意愿而被阻止, 例如不同组织共享的情况。Janakiraman等人[57]的基于对等(P2P)基础设施的DCIDS 方法入侵检测和快速行动(INDRA)提出了一种基于身份验证的警报消息解决方案。具体而言,基于数字签名的消息身份验证用于通过使用中央证书颁发机构来验证节点的证书,从而为警报源自受信任的节点提供合理的保证级别。然而,在受损节点或可能拒绝“提供”完整信息的良 性节点的情况下,这不能保证消息的完整性和正确性。最后,关于可伸缩性,随着参与节点的增加,中央证书颁发机构可能会遇到瓶颈。

Chen和Yeager在先前工作的基础上,提出了在参与节点之间使用“信任网”的建议[58]。这个概念基于节点的信誉,因此参与者之间所有信息的收集、交换和评估对节点 来说是完全“透明”的。参与节点可以随着时间的推移在 它们之间建立一定程度的声誉,这最终是 P2P 信任关系的本质。这种方法确实放大了警报广播所需的信任,以防入侵,因此看起来很有希望。但是,还有一个问题需要进一步研究。例如,如果一个对等体花费必要的时间在入侵检测系统网络中建立高信誉,那么它可能会传播恶意或伪造的警报。

三、基于区块链的入侵检测

最近,区块链被广泛研究为在分散或分布式网络环境中实现消息完整性的方法。区块链可以是公共的,也可以是私有的,这取决于授权用户的群体。区块链与DLT密切相关,后者指的是一个数据库,分散和交易数据的记录按顺序(不一定按区块分组)存储在一个连续的分类账中,该分类账通过网络分布在多个地点。区块链可以被认为是 DLT 子集,其中批量事务被保存在区块中,而区块又与链中的散列指针链接[59]。继续,每个块包含链中前一个块的散列,因此,链中每个数据集的完整性被保留。

下面,我们回顾一下区块链是如何发展起来的用于确保或提高共享警报的完整性消息和加强对 IDS 的信任。我们从查看区块链类型(许可与无需许可),共识机制,最后是文献中有关支持区块链的 IDS 的相关著作。请注意,区块链主要在CIDS 的上下文以实现信息的完整性IDS之间共享。

3.1 区块链类型

通过将区块链和数据库进行类比 ( 如 Wüst 等人[60]),我们可以将区块链参与者称为读者和验证者(或附加者)。读者是指能够阅读、分析或审核区块链的角色或实体。另一方面,验证器(appender)描述了参与共识协议的角色或实体,将事务收集到一个块中,最后将该块附加到区块链。根据参与者的角色,我们可以区分无许可和许可的区块链。

3.1.1 无许可的区块链

在没有许可的区块链,对等方可以随时离开或加入网络,无论他们是拥有阅读器还是验证器的角色。这种设置最有趣的部分之一是取消了一个控制成员资格的中央实体。因此,写在这样的区块链上的内容在任何给定时刻都是任何对等体可读的。然而,直到今天,仍有使用加密原语的实现允许无许可的区块链隐藏隐私相关信息。例如,Zerocash[61],它是比特币的隐私保护版本。无许可区块链的两个普遍例子包括比特币[62]和以太币[63]。

3.1.2 有许可的区块链

在这种设置中,中央机构执行决策,并向参与区块链内的读取或附加角色的对等方进行相关归属。现在最流行的许可区块链的例子是Hyperledger Fabric[64]和 R3 Corda[65]。这种方法倾向于企业级采用,因为它固有地实现了管理对等体及其身份的中央权威。考虑到区块链在网络安全,特别是入侵检测和预防方面过于敏感和机密的使用案例,它变得显然,允许的区块链实现比不允许的具有更好的属性。

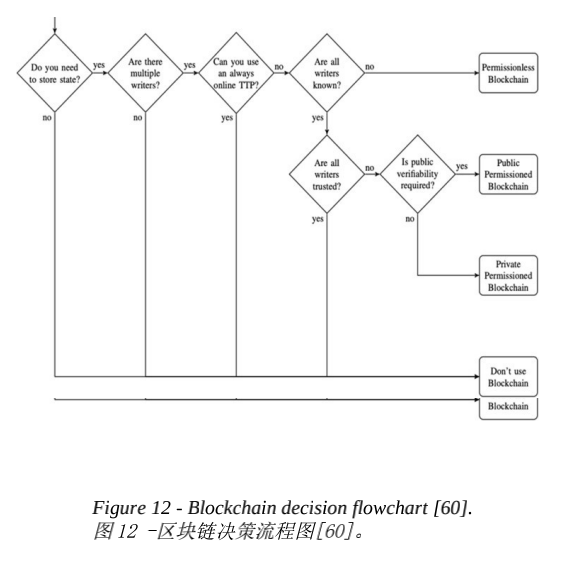

众所周知,区块链强加了计算开销和额外成本(由于散列计算和共识协议),而私人区块链的安全性在很大程度上取决于参与者的数量。虽然私人区块链由银行、 医疗保健和供应链等不同部门的企业实施,主要是为了验证合同的完整性和安全访问健康数据,但仍然重要的是要看到,在某些情况下,区块链不是合适的解决方案。具体来说,在我们的案例中,我们提出了以下问题:在一般的网络安全使用案例中,哪些条件会使区块链适合入侵检测环境?“显而易见”的答案是,当多个实体缺乏对彼此的信任,同时希望与系统进行交互,并且不愿意就可信任的第三方达成一致时。为了简化决策过程,Wüst 等人[60]提供了如图 12 所示的决策流程图,以帮助确定区块链加法是否是问题的正确技术解决方案。通过一系列简单的问题,人们可以得出结论,增加区块链是否会有附加值,如果有附加值,什么样的区块链最合适(例如,私人的、公共的、允许的或不允许的)。

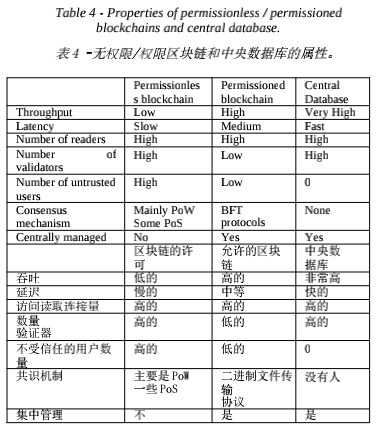

[60]中的作者还提供了许可的、无许可的区块链和典型数据库之间的性能评估。结果总结在下面的表 4 中,这有助于系统设计人员对区块链实施做出决策。

总的来说,由于使用了协商一致机制,区块链增加了复杂性。因此,使用中央数据库或集中式系统可以提高吞吐量和延迟方面的性能。一方面,人们可以参考比特币, 它每秒能够处理 7 笔交易,并且可以在不损害安全性的情况下扩展到 66 笔。另一方面,VISA 国际服务协会(Visa)是一家美国跨国金融服务公司,运营高度集中可以管理大约五万个事务吞吐量的系统。总之,在规模和吞吐量之间有一个权衡。具体来说,对于一个支持区块链的入侵检测系统,该系统将如何扩展到许多具有数千个哈希作为输入的验证器(例如检测规则),以及该系统在预定时间内将产生多少吞吐量。当我们试图将区块链元素结合到入侵检测中时,应该考虑这样的权衡。

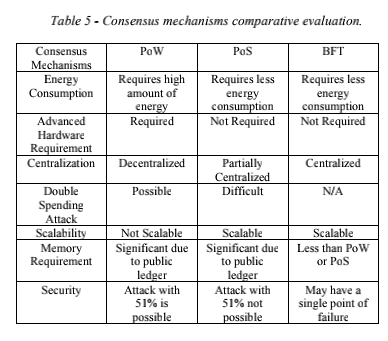

3.2 共识机制

假设一个支持区块链的入侵检测系统,其中多个节点作为对等点,分布在整个网络中进行监控、收集和数据关联,它们必须以某种方式达成共识。必须有一个有效、实用、可靠、高效、持续和安全的机制来保证所有事件和警报都被接收和发送,并且是真实的和未被更改的,同时所有对等成员都同意分类账的状态。也就是说,有几种共识机制提供这种能力,每种机制都有其不同的属性[66]。

3.2.1 工作证明(PoW)

这是最受欢迎的共识协议,最早是在比特币中引入的。PoW介绍了矿工的角色,他们负责解决密码难题,同时争夺奖励。然而,PoW 可能不适合支持区块链的IDS(在私有企业环境中),因为奖励矿工的概念会在系统中引入巨大的安全漏洞和信任漏洞。

3.2.2 股权证明(PoS)

在这种情况下,矿工之间没有竞争。相反,PoS依赖于验证器,这些验证器被伪随机地选择来验证一个块。此外,它还引入了所谓的赌注代币,为了参与这个序列,验证者通过下注他/她自己的一些代币来登记。因此,参与者将根据下注代币的数量获得奖励。考虑到基于区块链的入侵检测系统用例,这种机制会产生瓶颈,因为标记了大量令牌的参与者将自动有更好的机会被选中进行验证,这反过来又会在我们谈论入侵检测系统的事件、规则和警报时产生安全风险。

3.2.3 实用拜占庭容错(PBFT)

在 PBFT,一组预先定义的个人充当验证者。当新事件发生时,参与者必须达成共识,同时,他们必须验证在事件传输期间没有数据被修改。如果三分之二的参与者达成共识,则该决定被视为最终决定。

3.2.4 燃烧证明(PoB)和容量证明(概念验证)

与上述机制一样,PoB 和概念验证都是基于挖掘和奖励的机制,如上所述,由于保密性和完整性的原因,在区块链支持的入侵检测系统的用例中采用企业级时,这些机制存在固有的缺点[66]。

3.3 启用区块链的 IDS 的相关工作

Alexopoulos等人[67]已经描述了一种将 CIDS 和许可的区块链结合在一起的通用架构,以及实现这种架构时所需的设计决策分析过程。在此体系结构中,一组入侵相关警报被定义为区块链内的事务。然后,使用共识协议, 所有协作的入侵检测系统节点可以在将事务传送到一个块之前验证它们的有效性。最终,存储的警报集在区块链内将是防篡改的。然而,他们的论文既没有提供实现细节, 也没有提供实际结果,因此,这个想法仍然是明确的理论。

Meng等人[68]在理论层面上发表了类似的工作,他们研究了当前 IDS 架构上的数据和信任管理挑战。作者发表了第一篇关于入侵检测系统和区块链技术交叉的评论,同时也概述了这种合作的应用前景。他们得出的一个关键结论是,区块链技术可以极大地帮助增强入侵检测系统的核心任务,如信任计算、警报交换和数据共享。

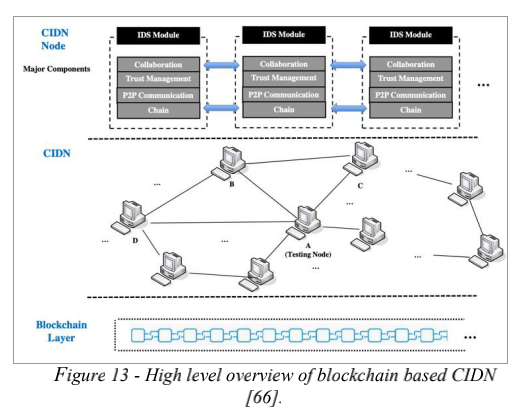

Li等人提出了通过网络防御能力发现对手的进一步措施。他们特别研究了 CIDS 的完整性属性,考虑了一 个我们现在经常遇到的非常可能的场景,即内部攻击,例如恶意节点生成伪造的签名,然后在整个对等体中共享它。如果这种情况成为现实,入侵者可能仍未被发现,这将极大地影响 CIDS 的有效性。此外,作者使用区块链技术以可验证的方式解决了该主题问题,并通过所谓的基于协作区块链签名的入侵检测系统(CBSigIDS)开发来评估结果,CBSigIDS 是基于区块链的 CIDS 通用框架。下文图 13 描述了拟议的基于区块链的 CIDS 框架的高级别概述。

另一方面,Golomb 等人[70]提出了一种更实用的方法,即协同物联网异常检测(CIoTA)框架。这是一个轻量级框架,利用区块链技术来完成协作和分布式异常检测。在这个框架中,区块链正被用来逐步完善异常检测模型,并在物联网设备之间建立共识。最终,作者创建了他们自己的分布式物联网仿真平台,由48个树莓派组成,以评估和展示物联网通过区块链增强安全性的能力。

综上所述,我们可以说前面的工作主要在理论层面上验证了区块链增强入侵检测的潜力。然而,Golomb等人[70]用 CIoTA 实际演示了上述结论,尽管其重点和范围仅限于物联网。此外,物联网网络不同于企业网络,因为与当前适用的控制框架和标准相比,它提供的控制成熟度较低。除了在入侵检测(和预防)中使用区块链的巨大潜力之外,可能还有其他需要进一步研究的优势。例如,支持区块链的入侵检测系统可以成为可信的日志来源,这反过来又可以进一步增强和最大化对审计的信任。

ZTA 的核心原则之一,即“永远不要相信,但要核实”,似乎与区块链的固有属性非常匹配,即每笔交易都必须得到验证,必须始终达成共识,而ledger的不变性则确保了完整性。

3.4 ZTA 与基于分布式区块链的入侵检测系统融合

在这一节中,我们以假定违约的 ZTA 核心原则为基础讨论如何使用基于区块链的入侵检测系统。在本讨论中,我们使用了一个支持 ZTA 的名义银行网络的示例,其中我们假设单个端点已通过鱼叉式网络钓鱼攻击受到威胁。根据我们的审查(见第二节)和上述假设,一旦ZTA全面实施[4],遵守所有原则和所有规定的控制措施,横向移动是极不可能的。然而,端点本身以及端点中主体用户的已经认证和授权的会话仍然受到威胁。此外,对手可以滥用用户的认证和授权会话,并将其攻击扩展到目标用户可以到达的系统。

如A小节所述,分布式入侵检测系统将能够通过多种方法检测此类攻击。具体来说,当被DCIDS 使用时,基于攻击场景的警报关联方法是一种有效且高效的对手检测方法。然而,这种方法有一个主要缺点。在 ZTA 和APT的背景下(1)对手通常以恶意方式使用合法工具,以及(2)他们还针对标准控制使用先进的规避技术(例如,基于签名/基于启发式的反病毒等)。)因此,攻击场景会有很大的波动。在基于攻击场景的方法最终构建相关的匹配场景之前,对手可能已经在网络中建立了一个隐蔽的立足点,认为检测过程在 ZTA 环境中同样无效。此外,根据某些场景下的文献综述,DCIDSs 节点的完整性值得怀疑。我们关于APT危及端点的假设也受到相同场景的影响,因为一个坚定的对手可能会试图影响节点的完整性和/或篡改日志和审计跟踪,以使攻击不可见。

基于区块链的入侵检测,如B小节所述,大大提高了审计线索和日志文件的完整性,以及存储在区块本身的信息的整体完整性。此外,通过扩展每个单一身份的上下文的不变性,区块链可以潜在地提高入侵检测的效率。具体来说,零信任安全健康检查可用于创建所谓的端点上下文。因此,分布式分类账技术可以进一步强化这种背景,以实现完整性。ZTA、DCIDSs 和区块链技术似乎有很大的交集和许多潜在的用例。事实上,一些用例甚至可以扩展到检测之外,以实现基于区块链的预防能力。

四、总结与讨论

4.1 区块链与 ZTA 整合面临的挑战

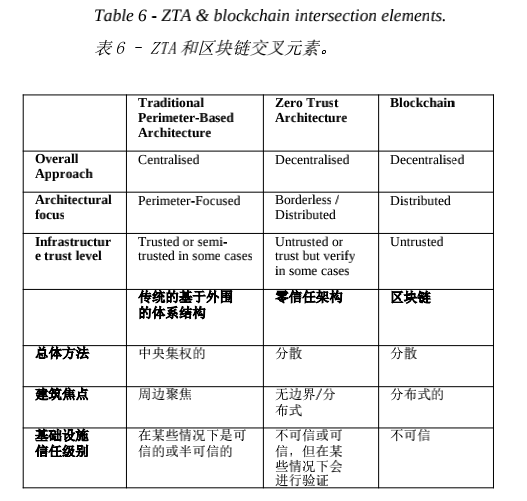

正如我们所看到的,ZTA 和区块链在信任管理、安全性和总体架构上采取了不同的方法,这与传统的基于边界的方法形成了对比。表6显示了前面提到的ZTA和区块链的交叉要素,这与传统的基于边界的方法相反。

在基于边界的方法中,我们有中心化的元素,体系结构的重点是保护边界。这意味着受信任的数据和资产被放置在一个极其严格的边界之后,假设该边界内的任何人和任何东西都是受信任的,可以部分或完全访问这些资源。最终,将尽最大努力确保对手无法越过该边界,同时授权和经过身份验证的用户仍然可以访问其背后的数据和资源。

这与基于 ZTA 和区块链的技术有很大不同,他们都在无边界和去中心化地运行。由于 ZTA 和区块链都没有边界,安全来自对信任的有效管理。事实上,对区块链来说,安全性来自令人难以置信的重复量,因为每个节点都被要求保留分类账的相同副本,并定期就分类账中的适当数据达成多数共识。因此,如果对手想要更改、黑客攻击或更改分类账,攻击者必须完成的工作量实际上是不可能的。也就是说,区块链和 ZTA 似乎可以在不同的用例中互补,因为两者至少有一些共同的基本原则。

具有必要知识和资源的坚定的攻击者,如 APTs,已经证明了他们能够轻松危及各种端点,并植入恶意软件以在公司网络中站稳脚跟。不同的 ZTA 部署模型(见第二节e)和实施(见第二节f)是防守者手中防止横向移动的利器。其结果是一个高度安全、不可信和无边界的体系结构,具有细粒度的基于身份的访问控制,始终寻求验证。然而,端点仍然是 ZTA 的致命弱点。一旦端点受损,对手可能会篡改 ZTA 的安全健康检查,从而利用已经过身份验证和授权的用户会话。

4.2 未来方向

区块链技术可以在几个用例中增强 ZTA 实现。如第四节所述。基于区块链的入侵检测系统有助于增强检测能力。与此同时,可以在区块链加强相关日志和审计跟踪的后端存储,提供不变性。基于区块链的身份验证也可用于增强远程工作。例如,可以在 SDP 之上添加一个基于区块链的层,以增强端点的完整性。加强与区块链的预防能力即使不是更重要,也是同等重要的。将基于区块链的入侵检测和预防系统结合起来,最终会将 ZTA 扩展到端点,显著增强检测和预防能力。然而,性能、计算开销和选择正确的区块链实现等问题仍然是采用这种方法的主要问题,这些问题需要进一步研究才能充分回答。

五、结论

在本文中,我们提供了零信任和ZTA的最新进展,这是相关的和新兴的研发领域。基于ZTA 文献中的43篇论文,我们回顾了零信任方法和开放式问题的几个方面。我们讨论了传统的基于边界的模型和零信任方法之间的主要区别。此外,还介绍了零信任概念的核心原则和核心能力,以及 ZTAs 现有的不同理论和现实实现。随后,基于示例,我们讨论了当前 ZTAs 的潜在安全问题,并概述了一些潜在的和有希望的方法来解决这些问题。具体来说,我们探索的方法之一是调整 DLT 和区块链的可能性,以验证 ZTA 端点的完整性。基于这一领域的最先进技术,我们得出结论,DLTs和区块链在强化零信任架构的核心原则之一(即假定的违规心态)方面可以发挥关键作用。然而,由于计算开销以及安全性和可用性之间的权衡,它们的实现需要深思熟虑。

六、参考

- Rapuzzi R, Repetto M. Building situational awareness for network threats in fog/edge computing: emerging paradigms beyond the security perimeter model. Future Gen Computer Syst. 2018;85:235-249.

- GIlman E, Barth D. In: Courtney A, Wilson V, eds. Zero Trust Networks: Building Secure Systems in Untrusted Networks. 1st ed. Sebastopol,CA: O’Reilly; 2017:21-29.

- J. Forum™, The Open Group; 2007.https://collaboration.opengroup.org/jericho/commandments_v1.2.pdf. [Accessed October 2020].

- N. S. A. (NSA), U.S. Department of Defense; 2021.https://media.defense.gov/2021/Feb/25/2002588479/-1/1/0/CSI_EMBRACING_ZT_SECURITY_MODEL_20UOO115131-21.PDF [Accessed February 2021]

- Ward R, Beyer B. BeyondCorp—a new approach to enterprise security. BeyondCorp. 2014;39(6):6-11.

- D. Teixeira, A. Singh and M. Agarwal, “Evade antiviruses, bypass firewalls and exploit complex environments with the most widely used penetration testing framework,” in Metasploit Penetration Testing Cookbook, Third Edition, Birmingham - Mumbai, Packt Publishing.,2018, pp. 264–269, 188–229.

- Rose S, Borchert O, Mitchell S, Connelly S. nist.gov; 2020. 10.6028/NIST.SP.800‐207. [Accessed October 17, 2020].

- Campbell M. Beyond zero trust: trust is a vulnerability. Computer Society. 2020;53(10):110-113.

- Kindervag J, Balaouras S, Coit L. Build Security into your network’s DNA: the zero trust network architecture. Cambridge, MA: Forrester Research; 2010.26 of 27 ALEVIZOS et al.

- Grimes JG. acqnotes.com; 2007. http://www.acqnotes.com/Attachments/DoD GIG Architectural Vision, June 07.pdf.[Accessed October 2020].

- Ward R, Beyer B. BeyondCorp: a new approach to enterprise security. Usenix. 2014;39(6):6-10.

- Cittadini L, Spear B, Beyer B, Saltonstall M. BeyondCorp: the access proxy. Security. 2016;41(4):28-33.

- Osborn B, McWilliams J, Beyer B, Saltonstall M. BeyondCorp: design to deployment at Google. Security. 2016;41(1):28-34.

- Peck J, Beyer B, Beske C, Saltonstall M. Migrating to BeyondCorp: maintaining productivity while improving security. Security.2017;42(2):49-55.

- Escobedo V, Beyer B, Saltonstall M, Zẏ zniewski F. BeyondCorp 5: the user experience. Security. 2017;42(3):38-43.

- King H, Janosko M, Beyer E, Saltonstall M. BeyondCorp 6: building a healthy Fleet. Security. 2018;43(3):24-30.

- Smith C. Understanding concepts in the defence in depth strategy. IEEE 37th Annual 2003 International Carnahan Conference on Security Technology, 2003. Taipei, Taiwan; 2003.

- Pallais D. Microsoft; 2019. https://www.microsoft.com/en-us/microsoft-365/blog/2019/09/18/why-banks-adopt-modern-cybersecurityzero-trust-model/#:~:text=Many banks today still rely,protect data from malicious attacks.&text=So%2C%20whether%20an%20insider%20acts,data%2 [Accessed October 23, 2020].

- Cunningham C. forrester.com. Forrester Research; 2018. https://go.forrester.com/blogs/next-generation-access-and-zero-trust/.[Accessed October 2020]

- Marketsandmarkets. Zero-trust security market by solution type (data security, endpoint security, API security, security analytics, security policy management), deployment type, authentication type, organization size, vertical, and region - global forecast to 2024. Dublin, Ireland:Marketsandmarkets; 2019.

- DeCusatis C, Liengtiraphan P, Sager A, Pinelli M. Implementing zero trust cloud networks with transport access control and first packet authentication. in 2016 IEEE International Conference on Smart Cloud (SmartCloud), New York, NY; 2016

- Embrey B. The top three factors driving zero trust adoption. Computer Fraud & Security.2020;2020(9):13-15.

- Mehraj S, Banday TM. Establishing a zero trust strategy in cloud computing environment. 2020 International Conference on Computer Communication and Informatics (ICCCI), Coimbatore, India; 2020.

- Xiangshuai Y, Huijuan W. Survey on zero-trust network security. in Artificial Intelligence and Security. ICAIS 2020. Communications in Computer and Information Science. Singapore; 2020.

- Keeriyattil S. Microsegmentation and zero trust: introduction. in Zero Trust Networks with VMware NSX. Berkeley, CA, Apress; 2019.

- Mital R. Improving trust in a zero trust architecture (ZTA). Getting it Right—Collaborating for Mission Success; 2020.

- Koilpillai J, Murray NA. Cloud Security Alliance. CSA; 2020. https://cloudsecurityalliance.org/software-defined-perimeter/. [Accessed October 2020].

- Gartner. Gartner Research; 2020. https://www.gartner.com/teamsiteanalytics/servePDF?g=/imagesrv/media-products/pdf/Qi-An-Xin/Qi-An-Xin-1-1OKONUN2.pdf. [Accessed October 2020]

- Tankard C. Advanced persistent threats and how to monitor and deter them. Netwo Secur.2011;2011(8):16-19.

- Labs M. Wired; 2010.https://www.wired.com/images_blogs/threatlevel/2010/03/operationaurora_wp_0310_fnl.pdf. [Accessed October26, 2020].

- Google. BeyondProd: A new approach to cloud-native security; 2020

- Barcelo M, Correa A, Llorca J, Tulino AM, Vicario LJ, Morell A. IoT-cloud service optimization in next generation smart environments.EEE J Sel Areas Commun. 2016;32(12):4077-4090.

- Anggorojati B, Mahalle PN, Prasad RN, Prasad R. Capability-based access control delegation model on the federated IoT network. in The 15th International Symposium on Wireless Personal Multimedia Communications, Taipei; 2012.

- Keeriyattil S. Zero Trust Networks with VMware NSX. Berkeley, CA: Apress; 2019:173-177.

- Hutchins EM, Cloppert MJ, Amin RM, Lockheed Martin Corporation. Lockheed Martin Corporation, 2015. https://www.lockheedmartin.com/content/dam/lockheed-martin/rms/documents/cyber/LM-White-Paper-Intel-Driven-Defense.pdf. [Accessed October 2020].

- NetMarketShare. NetMarketShare.com. 2020 https://netmarketshare.com/. [Accessed October 17, 2020]

- MITRE, The MITRE Corporation. MITRE; 2020. https://mitre-attack.github.io/attack-navigator/enterprise/. [Accessed October 18, 2020]

- Fung CJ, Baysal O, Jie Z, Aib I, Boutaba R. Trust management for host-based collaborative intrusion detection. DSOM 2008: Managing Large-Scale Service Deployment, Berlin, Heidelberg; 2008

- Duma C, Karresand M, Shahmehri N, Caronni G. A trust-aware, P2P-based overlay for intrusion detection. in 17th International Workshop on Database and Expert Systems Applications (DEXA’06), Krakow, Poland; 2006.

- Weizhi M, Wenjuan L, Lam-For K. Design of intelligent KNN-based alarm filter using knowledge-based alert verification in intrusion detection. Secur Commun Netw. 2015;8(18):7-12.

- Khraisat A, Gondal I, Vamplew P, Kamruzzaman J. Survey of intrusion detection systems: techniques, datasets and challenges. Cybersecurity. 2019;20(2):50-62.

- Wu Y-S, Foo B, Mei Y, Bagchi S. Collaborative intrusion detection system (CIDS): a framework for accurate and efficient IDS. in 19th Annual Computer Security Applications Conference, 2003; 2004.

- Chenfeng VZ, Leckie C, Karunasekera S. A survey of coordinated attacks and collaborative intrusion detection. Comput Secur.2009;29:124-140.

- Garcia J, Autrel F, Borrell J, Castillo S, Cuppens F, Navarro G. Decentralized publish-subscribe system to prevent coordinated attacks via alert correlation. in Sixth International Conference on Information and Communications Security, Berlin, Heidelber; 2004.ALEVIZOS et al. 27 of 27

- Dash D, Kveton B, Agosta JM, et al. When gossip is good: distributed probabilistic inference for detection of slow network intrusions.in The Twenty-First National Conference on Artificial Intelligence and the Eighteenth Innovative Applications of Artificial Intelligence Conference, Boston, Massachusetts; 2006.

- Dain O, Cunningham RK. Fusing a heterogeneous alert stream into scenarios. in Applications of Data Mining in Computer Security.Boston, MA, Springer; 2002.

- Cuppens F, Ortalo R. LAMBDA: a language to model a database for detection of attacks. in International Workshop on Recent Advances in Intrusion Detection., Berlin, Heidelberg; 2000.

- Cheung S, Lindqvist U, Fong M. Modeling multistep cyber- attacks for scenario recognition. in Proceedings DARPA Information Survivability Conference and Exposition., Washington, DC; 2003.

- Templeton SJ, Levitt K. A requires/provides model for computer attacks. in Proceedings of New Security Paradigms Workshop; 2001.

- Janakiraman R, Waldvoger M, Zhang Q. Indra: a peer-to-peer approach to network intrusion detection and prevention. in WET ICE 2003.Twelfth IEEE International Workshops on Enabling Technologies: Infrastructure for Collaborative Enterprises, 2003, Linz, Austria; 2003.

- Chen R & Yeager W. National University of Singapore, https://www.comp.nus.edu.sg/~cs6203/guidelines/topic7/poblano-distributedtrust-model.pdf

- Verdian G, Tasca P, Paterson C, Mondelli G. Quant Network; 2018. https://www.quant.network/wp-content/uploads/2020/07/Quant_Overledger_Whitepaper-Sep-1.pdf. [Accessed November 17, 2020].

- Wüst K, Gervais A. IACR; 2017. https://eprint.iacr.org/2017/375.pdf. [Accessed March 2021]

- Ben-Sasson E, Chiesa A, Garman C, et al. Zerocash: decentralized anonymous payments from bitcoin. in IEEE Security & Privacy Symposium; 2014

- Nakamoto S. bitcoin.org; 2009. https://bitcoin.org/bitcoin.pdf. [Accessed March 22, 2021].

- Buterin V. ethereum.org; 2021. https://ethereum.org/en/whitepaper/. [Accessed March 2021]

- Hyperledger, Hyperledger; 2020. https://www.hyperledger.org/wp-content/uploads/2020/03/hyperledger_fabric_whitepaper.pdf.[Accessed March 22, 2021]

- R3, R3.com; 2019. https://www.r3.com/reports/corda-technical-whitepaper/. [Accessed March 22, 2021]

- Hazari SS, Mahmoud QH. Comparative evaluation of consensus mechanisms in cryptocurrencies. Internet Technology Letters.2019;2(3):e100. http://dx.doi.org/10.1002/itl2.100

- Alexopoulos N, Vasilomanolakis E, Ivánkó NR, Mühlhäuser M. Towards Blockchain-based collaborative intrusion detection systems. in International Conference on Critical Information Infrastructures Security; 2018.

- Meng W, Wolfgang Tischhauser E, Wang Q, Wang Y, Han J. When intrusion detection meets Blockchain technology: a review. IEEE Access. 2018;6(1):10179-10188.

- Li W, Tug S, Meng W, Wang Y. Designing collaborative blockchained signature-based intrusion detection in IoT environments. Future Gen Computer Syst. 2019;96:481-489.

- Golomb T, Mirsky Y, Elovici Y. CIoTA: collaborative IoT anomaly detection via Blockchain. in Proceedings of Workshop on Decentralized IoT Security and Standards (DISS), Negev; 2018.