摘要

自我主权身份 (SSI) 预计将以某种形式成为每个人生活的一部分。在与第三方组织打交道时,验证和验证一个人是否是他们声称的真实人物的能力以及保护个人属性的能力可能会产生广泛的影响。利用区块链和其他去中心化技术,SSI 是一个不断发展的研究领域。在去中心化结构中保护个人信息的方面可能对公共和私营部门有益。

在本文中,我们描述了 SSI 框架架构以及跨领域(如医疗保健、金融、零售和政府)的可能用例。该论文还将 SSI 及其去中心化架构与当前广泛采用的公钥基础设施 (PKI) 模型进行了对比。

1.介绍

在数字领域有目的地验证您的身份的能力是大多数(如果不是全部)在线活动的基础。我们根据妥协对我们生活的负面影响,在不同级别保护这种在线身份。随着我们生活中越来越多的时间在网上进行交易,人们在管理数字身份的方式上也越来越精明。对所有帐户使用相同的“简单”密码曾经是一种常见的做法。现在这被视为灾难的根源,知道如果一个在线帐户被泄露,那么您的所有帐户都可能暴露 [1]。组织正在帮助用户转向需要多因素身份验证和更强密码的更安全的在线身份实践。这些步骤极大地提高了在线身份安全性,但标准在线身份管理系统的架构本质上是不安全的。区块链和去中心化身份的发展促成了自我主权身份 (SSI) 框架的创建。 SSI 框架在许多领域都有巨大的实现可能性,在这些领域中存在对个人隐私的驱动 [2]。

这些框架的开发旨在提高用户个人身份信息 (PII) 的整体安全性。 PII 的示例包括用户姓名、地址、护照号码、驾照号码、纳税人识别号码、患者识别号码、财务记录等。个人健康信息 (PHI) 是最受追捧的信息之一,黑客在 PII 之后,主要原因是医疗保健中使用的身份与社会安全号码 (SSN) 相关联,而社会安全号码对于个人来说永远不会改变 [3]。组织使用其他 PHI(例如家庭住址和电话号码)来确定身份可能会发生变化。使用窃取的 PHI 进行冒充会使个人陷入可能导致严重经济损失的境地。 SSI 在医疗保健行业的使用可以帮助保护用户数据并限制患者 PHI 的扩散。使用 SSI 模型的医疗保健提供者只有在获得患者批准/许可的情况下才能访问患者 PHI。

与公钥基础设施 (PKI) 类似,SSI 使用非对称密钥作为加密体系结构以及数字签名来确保对等方之间的安全通信 [4]。 PKI 利用一组中央机构来存储身份、证书和公共加密密钥的关联数据库。相反,SSI 使用去中心化账本技术 (DLT) 来关联去中心化标识符 (DID) 和公共加密密钥。在 SSI 实现中,DID 及其对称密钥对的公共部分是唯一可公开访问的与实体相关的信息。该实体保留他们认为合适时共享的身份信息详细信息。

本文描述了 SSI 体系结构及其主要组件,以及 PKI 和 SSI 中使用的机制之间的比较。我们还研究了如何在医疗保健、金融、零售和政府等不同领域利用 SSI,在这些领域中需要身份验证和数据安全,并且在某些情况下是法规要求的

本文介绍的架构是一个利用区块链、去中心化身份 (DID) 以及其他去中心化和加密技术的身份框架。该框架侧重于个人身份的自我主权理念。自我主权可以定义为可以控制自己身份的细节。这包括用户能够根据信息的预期接收者共享特定身份属性和获得的凭证的能力。用户将向接收者提供一个配置文件,其中该配置文件仅包括接收者为特定操作所需的那些身份详细信息。

SSI 架构的主要目标是实现 CIA 三元组;机密性、完整性和可用性。其他框架通过依赖于不同结构的不同架构技术来实现这些目标。提出的框架优先考虑信息安全和用户访问控制。

SSI 通过不同领域的整体影响和扩散尚未完全实现。大多数领域在某种程度上需要将身份与数据或交易集合相关联。 SSI 有能力提供个人信息保护和控制。许多基于 SSI 框架构建的系统正在开发以满足这些不同的需求,并承诺为用户提供更高级别的安全性和更大的控制权。

本文的其余部分组织如下 - 第 2 节介绍了一些背景和相关工作。我们在第 3 节中描述了 SSI 体系结构及其组件。在第 4 节中将 SSI 与 PKI 进行了比较。第 5 节涵盖了利用 SSI 进行的跨多个域的许多开发工作。我们在第 6 节中讨论了 SSI 对身份行业的影响。我们在第 7 节中总结。

2.相关工作

在本节中,我们介绍了身份、分布式账本技术和区块链、身份验证和信任方面的一些相关工作和背景。

2.1 区块链之前的身份

公钥基础设施 (PKI) 是在过去 35 年中发展起来的,利用了几个世纪的密码学研究 [5]。许多人认为 PKI 是在 Internet 上管理实体身份的实际解决方案。 PKI 用于加密通信以及建立用户和系统的身份。 Self-Sovereign Identity (SSI) 概念的历史可以追溯到 1991 年的 Pretty Good Privacy (PGP) 项目 [6]。 Web-of-Trust (WoT) 的想法是作为 PGP 项目 [7] 创建的。在 WoT 中,有一些实体/其他用户受到特定用户的信任。随着该用户继续将受信任的实体添加到他们的 WoT 中,其他用户/实体也会信任他们。这些其他用户拥有一组不同于第一个用户的可信实体/用户。在这个模型中,在 PGP 项目的所有用户之间建立了一种关系(例如主要、次要、第三等……),并导致创建完整的 WoT。 WoT 的发展是去中心化认证的里程碑式一步。

1996 年,卡尔·埃里森 (Carl Ellison) 提出了无认证机构身份的概念 [8]。 Ellison 提出了以验证者认可的方式绑定发行者证书的想法。没有中央机构成为发行人和验证人的想法是一个领先时代多年的创新概念。在当前的 SSI 架构中可以清楚地看到授权的去中心化方面。

Microsoft 在创建 MS Passport [9] 时提出了联合 ID 模型。这个概念是为了一次登录允许访问多个系统。改善用户体验和简化对多个系统/站点的访问的好主意。但是,该设计依赖于 Microsoft 作为中央机构来管理身份验证和授权。这种模式并不比传统的中央机构更好,在某些方面甚至更糟。

2.2 去中心化身份、分布式账本技术和区块链

去中心化身份的下一个重大发展是 Identity Commons [10] 和 2005 年 Internet Identity Workshop (IIW) 工作组的创建。该工作组提出了以用户为中心的身份的想法。这些想法与 SSI 框架中的去中心化架构之间存在明显的联系。 IIW 长期以来一直支持 OpenID,个人可以将其用作伪 SSI。主要问题是要使用 OpenID 真正模拟 SSI,用户需要高级技术知识才能正确实施它。

Nakamoto 在 2008 年写了一篇描述比特币区块链的论文 [11]。区块链的去中心化性质以及技术进步的增加促进了 SSI 的发展。利用区块链以及 WoT 和 IIW 的创建,去中心化身份基金会 (DIF) 于 2017 年成立 [12]。 DIF 是 SSI 的技术创新者联盟。 DIF 的成员包括但不限于微软、Hyperledger(Linux 基金会)、埃森哲和 Sovrin。 Hyperledger 和 Sovrin 都是非营利组织,它们依靠有贡献的成员协同工作来定义和开发 SSI 框架和最佳实践。 Sovrin 为其系统使用 Hyperledger Indy 代码库 [13]。

Hyperledger Indy 框架被用于许多开发/研究工作。这些框架的开源方面使它们成为研究人员在 SSI 框架中调查、提出和开发新创新的一个很好的平台。作为 Hyperledger 或 Sovrin 的一部分,组织能够帮助推动发展,并就项目应遵循的方向提供技术指导 [13]。

有些企业正在开发可以被视为 SSI 的东西,但由于控制用户授权的公司的中心化性质,它们不能真正被视为 SSI。一种这样的实现是 1Kosmos,它利用智能手机上的数字钱包来管理 PII 和凭证 [14]。

2.3 验证

身份验证的概念与身份密切相关。一个实体可以声明一个身份[15];然而,在该声明得到验证之前,它只是一个声明,因此不应授予保护对象(系统、数据)的访问权限。传统上,数字系统中使用密码来验证用户的身份。密码的特点是基于知识的身份认证。 PIN、密码、和个人知识答案都属于基于知识的类别。存在另外两种类型的身份验证类别; “你有什么?”和“你是谁?”。 “你有什么?”与你拥有的实物有关。这可以是手机、内存/智能卡或其他证书承载对象。 “你是谁?”与生物识别信息有关。此信息可以是指纹、虹膜扫描或面部扫描。使用这些类别中的一种以上的身份验证称为多因素身份验证 (MFA)。随着能够“破解”密码的软件的出现,MFA 已成为保护现代系统安全的事实上的标准,尤其是医疗保健和金融系统。作为整体安全计划的一部分,证明身份以访问安全系统的能力对于维护机密性至关重要。

2.4 信任

在 SSI 体系结构中,需要一定程度的信任。用于通信和身份验证的对等关系中的信任是通过利用其他对等关系来确认实体声明的真实性而发展起来的 [7]。 Web of Trust (WoT) 项目提出了一种基于信誉的信任模型。使用 WoT 中的节点允许将信任扩展到可能与实体没有直接关系的各方。

WoT 中的挑战是试图操纵信任网络以允许向不应信任的实体提供更多信任的节点。在点对点关系中,必须保护扩展信任。

3.自主权身份 (SSI) 架构

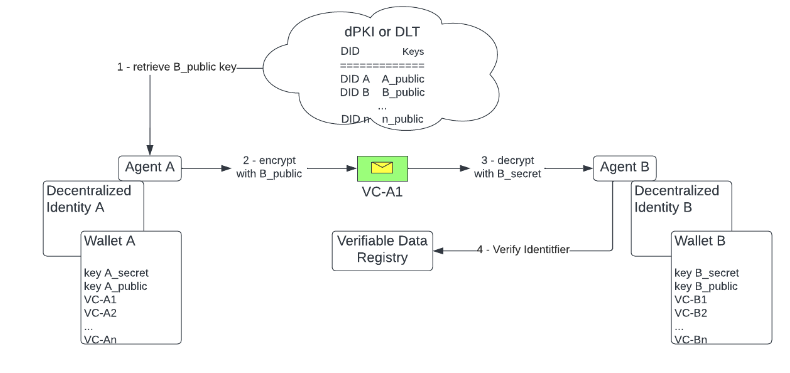

图 1. SSI 架构流程 这里,代理 B 正在验证代理 A。代理 A 代表实体行事,并利用钱包 A 中的数据,(1) 密钥 B_public 由代理 A 检索,(2) 用于加密并向代理 B 发送一条消息,即可验证凭证 (VC-A1)。该消息 (3) 由代理 B 接收并由其私钥 B_secret 解密。然后实体 B (4) 根据可验证数据注册表验证凭证 VC-A1。

SSI 的基础是 W3.org [16] 提出的分散标识符架构。核心组件包括分散标识符 (DID) v1.0、架构、数据模型和表示。任务是向另一个实体提供凭据以进行验证/认证。图 1 显示了两个 DID 之间发送可验证凭证的简单通信。这里Agent B是验证者,Agent A需要被验证。代理 A,代表实体 A,并利用钱包 A 中的数据,(1) 公钥 B_public 由 A 检索,(2) 用于加密消息,B 的可验证凭证 (VC-A1) . 消息被(3) B 接收并用其私钥B_secret 解密。然后实体 B (4) 根据可验证数据注册表验证凭证 VC-A1。

SSI 架构由 W3C 定义的七项关键技术组成。这七项技术是:

- 去中心化标识符:Decentralized Identifiers

- 可验证凭证:Verifiable Credentials

- 去中心化公钥基础设施:Decentralized Public Key Infrastructure

- 区块链和分布式账本技术:Blockchain and Distributed Ledger Technology

- 可验证数据注册表:Verifiable Data Registry

- 代理:Agents

- 数字钱包:Digital Wallets

接下来详细描述每一个。

3.1 去中心化标识符 (DID)

分散标识符 (DID) 是全球唯一标识符,其结构类似于通用唯一标识符 (UUID),但经过修改以启用加密身份/安全性 [16]。第一个区别是没有中央集权机构管理身份。 DID 使用去中心化机制,如去中心化账本技术 (DLT) [17]。另一个区别是 DID 具有加密属性。密钥对作为 DID 地址的一部分生成,可用于以与数字签名相同的方式证明所有权/身份。 DID Auth 协议是一个质询-响应过程,因此能够取代集中式身份验证系统的用户名/密码结构 [18]。区块链的不变性和使用密码证明来确认所有权使 DID 平台成为开发权威身份验证的丰富环境。

3.2 可验证凭证

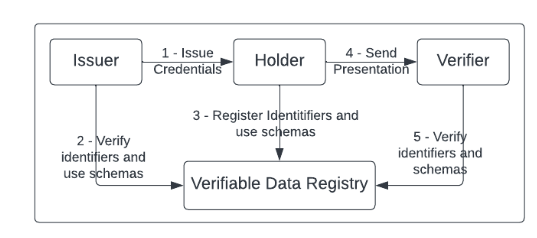

图2.Issue/Holder/Registry 在颁发可验证凭证的过程中,Issuer (1) 向 Holder 颁发凭证,Holder 是使用凭证进行身份验证的实体。持有人 (3) 将凭证及其使用模式提交给可验证数据注册表,发行人 (2) 在此处验证凭证的身份和使用模式。持有者 (4) 还在演示文稿中将凭证发送给验证者,验证者 (5) 将身份发送到验证身份和模式的可验证数据注册表。

可验证凭证 (VC) 正是人们所认为的,能够由凭证颁发者验证的凭证。 VC主要分为三个部分;发行人、持有人和注册机构(见图2)。颁发者向注册表定义凭证方案以及向持有人颁发特定证书。持有人将在注册表中注册证书。为完成验证交易,第三方验证者将收到持有者的证书展示,然后与注册中心确认证书的真实性[19]。凭证表示是凭证的“视图”,它被定义为凭证的特定属性,验证者需要查看这些特定属性以确认凭证的真实性。这种有限观点的好处是,演示文稿不需要披露证书中的所有信息,而只需披露持有人和验证者就哪些信息“足以”确认证书的真实性达成一致。

3.3 去中心化公钥基础设施 (DPKI)

去中心化公钥基础设施 (DPKI) 是整体去中心化身份验证模型的一部分 [20]。虽然 DPKI 与个人身份验证没有直接关系,但它是一个重要的安全系统,SSI 系统依赖它来提供系统/URI 身份验证。如果 PKI 被破坏,则 SSI 环境可能被破坏,从而使整个系统的准确性受到质疑。 DPKI 解决了当前公钥基础设施证书颁发机构 (PKI/CA) 系统的多个漏洞。 DPKI 利用区块链和智能合约提供系统身份确认。

3.4 区块链和分布式账本技术 (DLT)

通常所说的区块链是一种分布式账本技术(DLT)。区块链随着比特币的普及而声名狼藉。比特币是基于中本聪 [11] 于 2008 年撰写的白皮书的早期加密货币实现。加密货币利用区块链的信任和完整性来管理/记录各方之间的交易。由于区块链的分布式特性,在架构中也提供了可用性。机密性不是依赖于查看所有交易能力的加密货币的问题。 SSI 利用了安全三位一体的所有三个方面;机密性、完整性和可用性。区块链可以在四种配置中实现,其中两个参数有两种设置。四种配置如下:

- 公开 - 未经许可

- 公开 - 许可

- 私人 - 未经许可

- 私人 - 许可

虽然加密货币通常是公开的 - 无许可的,任何人都可以看到和添加它们,但 SSI 实现通常是公开的 - 允许的,任何人都可以看到,但需要特殊许可才能添加到区块链。 [13] 私人 - 许可是能够支持 SSI 中所需的完整性。区块链中的每个区块都包含哈希交易,创建一个不可变区块作为分布式分类账的一部分。

3.5 可验证数据注册表

可验证数据注册表管理凭证的生命周期和验证。作为可验证数据注册表的数据库系统可以采用多种形式,驾驶执照、护照和其他政府 ID 数据库是可验证数据注册表的示例 [21]。

3.6 代理

代理是在云中或“边缘”设备(例如移动设备或浏览器)上运行的软件应用程序 [22]。代理代表实体访问数字钱包以及执行其他加密操作。代理的好处是通过使用代理提供了更多的隐私。

3.7 数字钱包

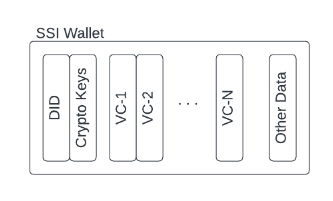

数字钱包可以是数据存储的软件或硬件实现。数字钱包与代理协同工作,执行与密码信息管理相关的多种功能,例如数字签名、密钥对生命周期管理。数字钱包可以采用多种形式,包括作为软件即服务 (SaaS) 功能得到支持 [23]。 SSI 钱包可以包含多个经过验证的凭证以及其他数据结构。图 3 显示了 SSI 钱包中使用的主要数据结构。存储的项目包括 DID、加密密钥、多个可验证凭证和其他数据。提到的其他数据可以是不可替代令牌 (NFT)、特定加密货币或其他个人数据。

图3. 存储在 SSI 钱包中的数字钱包信息。存储的项目包括 DID、加密密钥、多个可验证凭证和其他数据。

4.与公钥基础设施 (PKI) 的比较

公钥基础设施 (PKI) 可以描述为身份注册的中央存储,其中加密密钥与注册身份相关联。身份可以是用户或设备。包含 PKI 证书用于确认与该证书关联的授权身份。 PKI 服务中建立了信任层次结构,允许证书的生命周期管理以及证书的真实性验证。

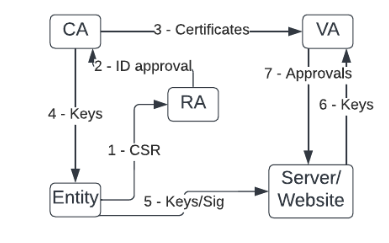

PKI 利用质询-响应过程来验证证书持有者的身份真实性(见图 4),这类似于 DID 身份验证过程,也是一个挑战-响应循环。

图4. PKI 架构 (1) 实体向 RA(注册机构)提交 CSR(证书签名请求)。 (2) RA向CA(Certificate Authority)发送ID批准。 (3)CA将证书发送给VA(Verification Authority)。 (4) CA 将密钥发回给请求实体。 (5) 密钥/签名被发送到或安装在服务器或网站上。 (6) 密钥被发送到 VA 进行验证。 (7) 返回验证/批准确认密钥/签名的真实性。

SSI 和 PKI 之间的一个关键区别是 SSI 的去中心化。 SSI 的去中心化允许交易的排他性点对点协调 [20]。这些交易可以包括身份验证以及信息或数字资产的交换。对于 PKI,执行与密码学相关的排他性功能。在 PKI 证书颁发机构 (CA) 注册后颁发的证书和密钥对可用于加密以及数字签名中的身份验证功能。 SSI 能够在其架构中支持任何类型的数字资产以及 NFT 等代币。 SSI 架构中智能合约的构造允许可枚举的实现支持区块链中的对等关系协议。PKI 证书/密码几乎专门用于加密和身份验证。

SSI 和 PKI 之间的另一个主要区别是 PKI 的分层性质与 SSI 的平面对等性质相反。在 PKI 中,有一个层次结构,在该结构的顶部有根证书颁发机构 (CA)。根 CA 维护证书数据库并与从属 CA 共享它,从属 CA 是响应查询的系统。注册机构 (RA) 接收对新证书的请求并执行许多其他管理任务。他们还从 CA 卸载证书的生命周期管理。

PKI 的中央数据库使 CA 成为攻击者的重要目标,攻击者希望利用 PKI 的安全漏洞来获取优势。破坏 CA 将导致攻击者能够将用户引导至伪装成实际网站的恶意网站。 SSI 的去中心化特性以及使用区块链作为数据存储创建了一个分布在互联网上的不可变数据结构。要破坏此体系结构,攻击者必须能够同时破坏多个系统,即使不是完全不可能,也不太可能。

5.用例

虽然 SSI 仍处于起步阶段,但许多开发工作正在跨多个领域进行。 SSI 架构的不变性和安全性使其成为用户希望迁移到全数字环境的许多功能的引人注目的框架。在本节中,我们描述了医疗保健、金融、零售和政府中的一些可能用例。

5.1 卫生保健

《健康保险流通与责任法案》(HIPAA) [24] 和《经济与临床健康信息技术 (HITECH) 法案》[25] 的制定和采用制定了个人医疗保健信息保护和便携性指南(披)。这些法律概述了医疗保健提供者必须如何管理患者信息。商业伙伴是利用、管理或与医疗保健组织开展业务并访问、存储、处理或控制患者信息的公司和个人。利用 SSI 存储 PHI 将使患者在看新医生或访问急诊室时能够立即获得他们的病史。与中央数据库相比,使用 SSI 还可以提高安全性。 SSI 还允许患者控制与医疗保健提供者或付款人共享哪些个人和健康信息。

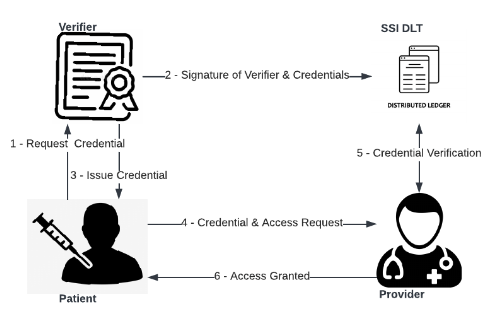

患者身份/凭证的验证将遵循图 5 中的步骤。 (1) 患者向能够颁发所需凭证的机构请求凭证。 (2) 验证者将凭证及其自己的签名发送到 DLT,以用作对已发布凭证的验证点。 (3) 验证者向患者颁发证书,患者将证书存储在他们的数字钱包中。 (4) Patient 向 Provider 发送请求,使用 Verifier 签发的 Patient credential,请求访问 Patient 数据。 (5) 提供商向 DLT 发送凭据进行验证,DLT 以批准的方式响应。 (6) 供应商回复授权访问。

图5. 医疗保健 SSI 架构 (1) 患者请求凭证 (2) 验证者向 DLT 发送凭证和签名 (3) 验证者向患者颁发凭证 (4) 患者使用患者凭证向提供者发送请求,请求访问( 5) 提供商向 DLT 发送凭证进行验证,DLT 以批准响应 (6) 提供商答复授予访问权限。

5.2 金融

银行和其他金融机构利用 SSI 的能力可以显着改善客户体验 [26]。利用 SSI,银行将能够简化审计流程以及吸引新客户的能力。将这种改进的用户体验与改进的安全性和较低的后台成本相结合,将 SSI 纳入银行业的动机具有切实和可量化的好处

5.3 零售

影响零售业的数字货币领域取得了重大进展。在不插入中间人来管理资金转移的情况下作为个人进行支出的想法已被广泛接受。然而,SSI 不仅仅能够进行安全、保密和私密的点对点交易 [13]。 SSI 被纳入零售/电子商务生态系统可能会对这些金融交易的几个方面产生重大影响。一些好处是增加金融交易的安全性,减少欺诈购买,并且不需要存储客户付款信息。最后一个好处将减少客户支付信息丢失/被盗的数量,从而改善客户和零售商的购买体验。

5.4 政府

在我们的现代社会中,我们依靠政府为个人提供证书,以确认我们对个人身份的主张。在美国,准雇员必须提交政府批准的文件以证明其身份和国籍。一些可以用于身份证明的文件是国家颁发的驾驶执照、社会保障卡和护照。这些形式的凭据很难伪造,但并非不可能伪造。使用 SSI 来维护带有来自政府机构的经过验证的凭证的数字钱包,将显着改进身份证明过程,并保护不需要保存在政府数据库中的特定 PII。印度有一个国家数字身份识别系统,可以向居民发放一个 Aadhaar 号码 [27]。要获得 Aadhaar 号码,个人必须提供以下人口统计和生物识别信息:

- 姓名

- 出生日期(已核实)或年龄(已声明)

- 性别

- 地址

- 手机号码(可选)和电子邮件 ID(可选)

- 十个指纹

- 两次虹膜扫描

- 面部照片

随着这些信息的收集和技术的发展以帮助保护个人信息,已经有许多提议将多个政府身份合并到一张卡上。 2019 年的一项提案建议,这张卡可以保存选民登记、银行卡、护照和 Aadhaar 卡信息 [28]。使用 SSI 的一个重大挑战是可以在系统组件中找到漏洞。由于其中一些 SSI 组件(如数字钱包)存储所有合并的 PII,因此实施软件错误或可利用的系统漏洞将给用户带来重大的个人和财务问题。

6.讨论

与许多技术的发展情况一样,SSI 的概念早在基础技术开发出来之前就已确立,以高效且有效地实施创新理念。 SSI 在过去 5 年中获得了市场曝光,包括 10 年前成立的联盟,但在过去 5 年中最终发布了 alpha 级解决方案/产品。许多企业正在寻求 SSI 来提供无密码身份验证解决方案。多年来,安全专家和攻击者都知道用户是最大的安全漏洞。这就是为什么网络钓鱼电子邮件每年仍然是最主要的攻击媒介之一。网络钓鱼电子邮件中的一种主要利用方法是嵌入到虚假登录页面的链接。输入用户名/密码的用户会将其凭据交给攻击者,他们以后可以使用这些凭据登录公司资源并进行恶意攻击。如果公司设置了无密码/SSI 身份验证,则不会窃取凭据,因此网络钓鱼攻击将无法利用用户。

虽然 SSI 模型提出了个人控制其凭证和属性的想法,但这并不总是 100% 正确。当凭据被验证时,有一个发行者能够撤销/使这些凭据过期。因此,有一个去中心化的分类帐和实体控制的钱包来管理凭证的呈现,有中央机构能够撤销凭证。

7.结论

自构成 SSI 基础的概念诞生近 30 年后,身份识别行业正在大力投资开发框架以支持其在多个领域的使用。区块链和去中心化身份的发展在技术上产生了协同作用,能够支持这样一种观念,即个人应该有能力控制他们的个人信息如何与其他人、组织和公司共享。无需参考中央机构即可验证个人身份声明及其个人凭证的能力创建了一个信任网络,可以将身份的权力交还给个人。

在本文中,我们提出了一种 SSI 架构,它将支持多域需求以及与当今互联网上使用的当前 PKI 架构的异同。我们还讨论了在医疗保健、金融、零售和政府领域可能带来的具体好处和用例。我们详细阐述了这些行业如何彻底改变身份验证中的客户/用户体验。

参考

[1] Kellen Beck. Linkedin resetting passwords after 117 million user credentials stolen. https://mashable.com/article/linkedin-hack, 2016.

[2] Tykn. Self-sovereign identity: The ultimate beginners guide! https://tykn.tech/self-sovereign-identity/, 2022.

[3] AccountableHQ. Why is phi valuable to hackers? https://www.accountablehq.com/post/why-is-phi-valuable-to-hackers, 2022.

[4] Leo Sorokin. Self-sovereign identity (ssi) and web public key infrastruc- ture (pki). https://www.linkedin.com/pulse/self-sovereign-identity-ssi-web-public-key-pki-leo-sorokin/, 2021.

[5] Jeff Stapleton. A concise history of public key infrastructure, 2012.

[6] OpenPGP. History of openpgp. https://www.openpgp.org/about/history/, 2016.

[7] Harrison Stahl, Titus Capilnean, Peter Snyder, and Tyler Yasaka. Peer to peer degrees of trust a white paper from rebooting the web of trust vii.https://github.com/WebOfTrustInfo/rwot7-toronto/blob/master/final-documents/peer-to-peer-degrees-of-trust.pdf, 2018.

[8] Carl M. Ellison. Establishing identity without certification authorities.In Sixth USENIX Security Symposium, volume 7, pages 67–76. USENIX,7 1996.

[9] MSPowerUser. Microsoft passport will be retired as a brand once again. https://mspoweruser.com/microsoft-passport-will-be-retired-as-a-brand-once-again/, 2016.

[10] Christopher Allen. The Path to Self-Sovereign Identity.http://www.lifewithalacrity.com/2016/04/the-path-to-self-soverereign-identity.html, 4 2016.

[11] Satoshi Nakamoto. Bitcoin: A peer-to-peer electronic cash system.https://www.bitcoin.org, 2008.

[12] Decentralized Identity Foundation. Internet identity workshop #33. https://blog.identity.foundation/internet-identity-workshop-33/, 11 2022.

[13] Andrew Tobin and Drummond Reed. The inevitable rise of self-sovereign identity a white paper from the sovrin foundation, 2017.

[14] Robert MacDonald. Private vs. Public Blockchain – Differences Ex-plained. https://www.1kosmos.com/blockchain/private-blockchain/, 8 2022.

[15] BlueCheck. What is identity authentication? https://blog.bluecheck.me/identity-authentication, 2021.

[16] W3C.org. Decentralized identifiers (dids) v1.0 decentralized identifier(dids) v1.0 core architecture, data model, and representations, 2022.

[17] Jake Frankenfield. Distributed ledger technology (dlt).https://www.investopedia.com/terms/d/distributed-ledger-technology-dlt.asp, 2021.

[18] Gataca. Ssi essentials: Everything you need to know about decen-tralized identity. https://gataca.io/blog/ssi-essentials-everything-you-need-to-know-about-decentralized-identity, 2021.

[19] Vaios Bolgouras, Anna Angelogianni, Ilias Politis, and Christos Xe-nakis. Trusted and secure self-sovereign identity framework. In Pro-ceedings of the 17th International Conference on Availability, Reliability and Security, volume 2022, pages 1–6. ACM, 8 2022.

[20] Kunwar Singh. Privacy based decentralized public key infrastructure(pki) implementation using smart contract in blockchain, 2017.

[21] Paul Dunphy and Fabien A P Petitcolas. Blockchain security and privacy a first look at identity management schemes on the blockchain.www.computer.org/security, 2018.

[22] Drummond Reed, Jason Law, and Daniel Hardman. The technical foundations of sovrin a white paper from the sovrin foundation, 2016.

[23] Reza Soltani, Uyen Trang Nguyen, and Aijun An. A survey of self-sovereign identity ecosystem, 2021.

[24] Department of Health and Human Services. Summary of the hipaaprivacy rule hipaa compliance assistance ocrprivacybriefi summary of the hipaa privacy rule contents. http://www.hhs.gov/ocr/hipaa, 2003.

[25] Department of Health and Human Services. Hitech act enforcement in-terim final rule. https://www.hhs.gov/hipaa/for-professionals/special-topics/hitech-act-enforcement-interim-final-rule/index.html, 2017.

[26] Jan Keil. Self-sovereign identity: Use cases, level of maturity, and adoption. https://www.infopulse.com/blog/self-sovereign-identity-use-cases-adoption, 8 2022.

[27] Unique Identification Authority of India. What is aadhaar. https://www.uidai.gov.in/en/my-aadhaar/about-your-aadhaar.html, 2019.

[28] Udit Misra. Explained: Is india likely to have a multipurpose national id card? https://indianexpress.com/article/explained/multi-purpose-national-id-card-india-aadhaar-passport-6022113/, 2019.