处理服务网格安全性的最佳方法是采用零信任模型,这意味着每个连接,无论其来源如何,都必须经过验证和保护。为了帮助您评估服务网格技术并实施零信任安全,我们展示了13个必备功能,以确保您的应用程序连接安全。

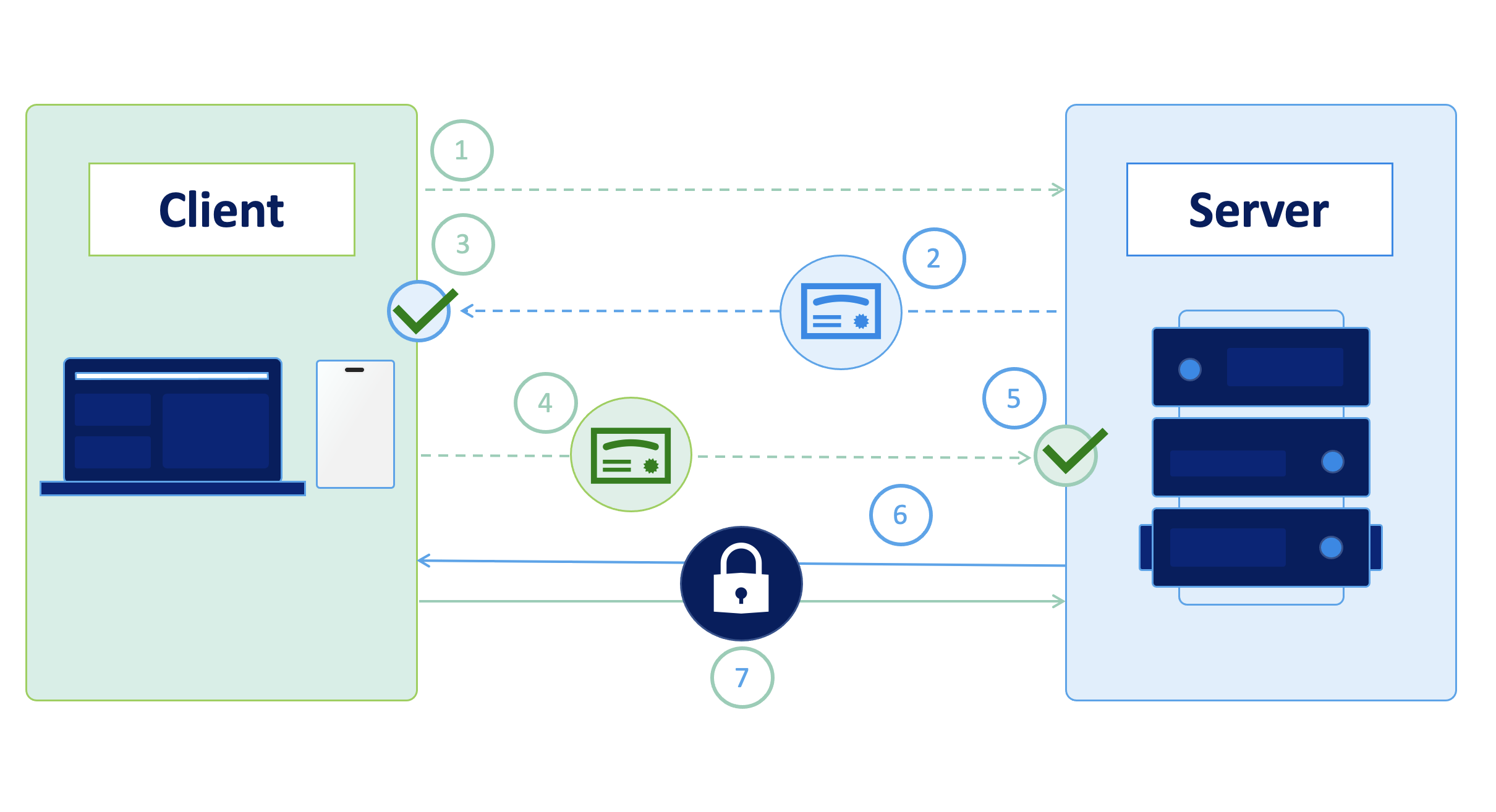

1. 传输层安全性(TLS 和 mTLS)

提供端到端加密以保护任何一对端点之间的移动数据。它可能是最基本的组件,但令人惊讶的是并非所有服务网格都完全支持双向 TLS。

2.授权

例如,Open Policy Agent (OPA) 将服务 API 策略定义为代码。授权是身份验证的另一面,一旦您验证了他们的身份,便可以控制谁可以访问哪些资源。

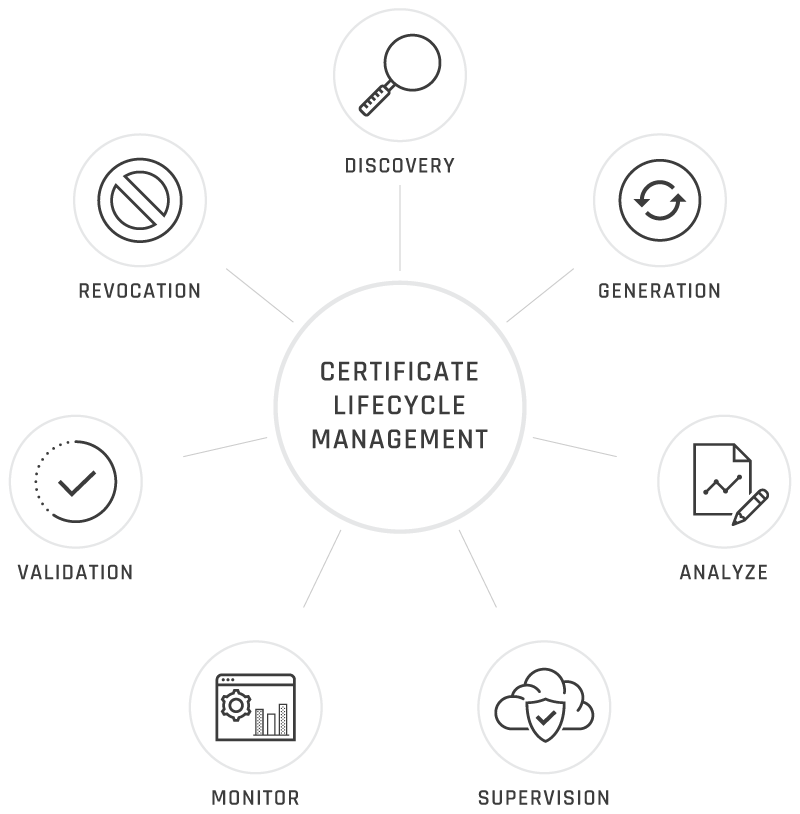

3.证书管理

从集中式平台控制和执行 SSL 证书以验证连接。证书轮换可能是一个痛苦的管理步骤,应该从容应对。这应该是可扩展的以支持外部权限,这意味着它将与您已经使用的企业身份和访问管理解决方案一起工作。

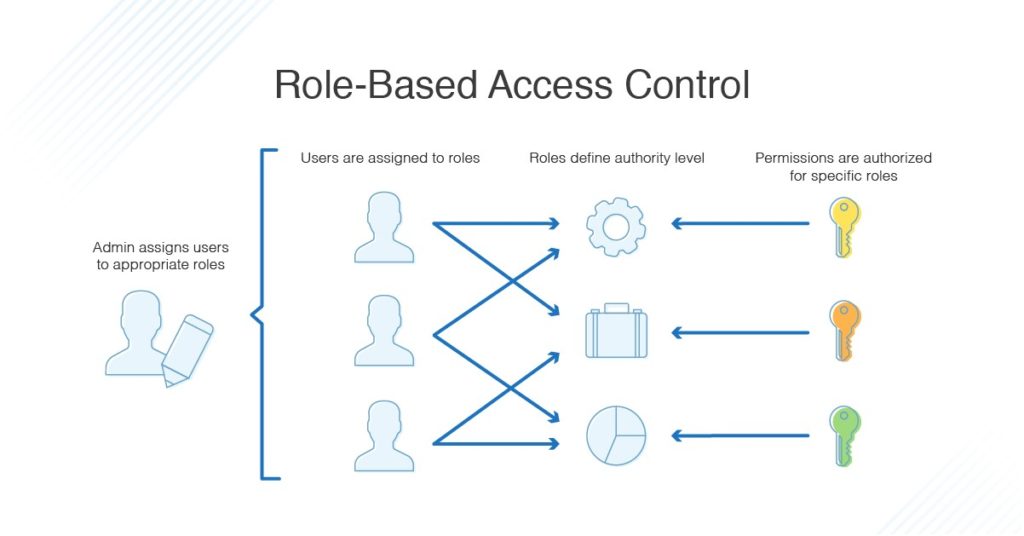

4.基于角色的联合出入控制(RBAC)和委托

向用户授予与其职责相适应的权限,并再次在所有地方始终如一地应用此权限。这些控制可以应用于不同级别的操作员管理服务网格,也适用于构建在网格中运行的应用程序的开发人员。

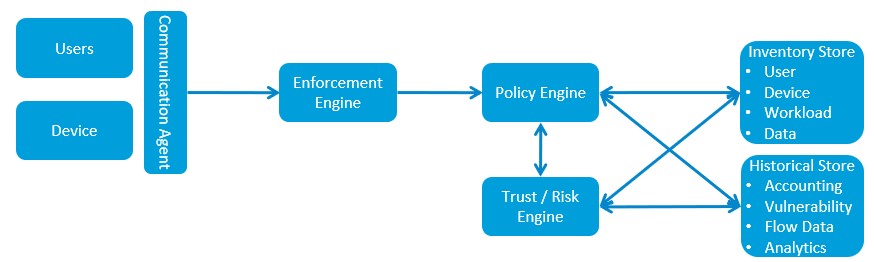

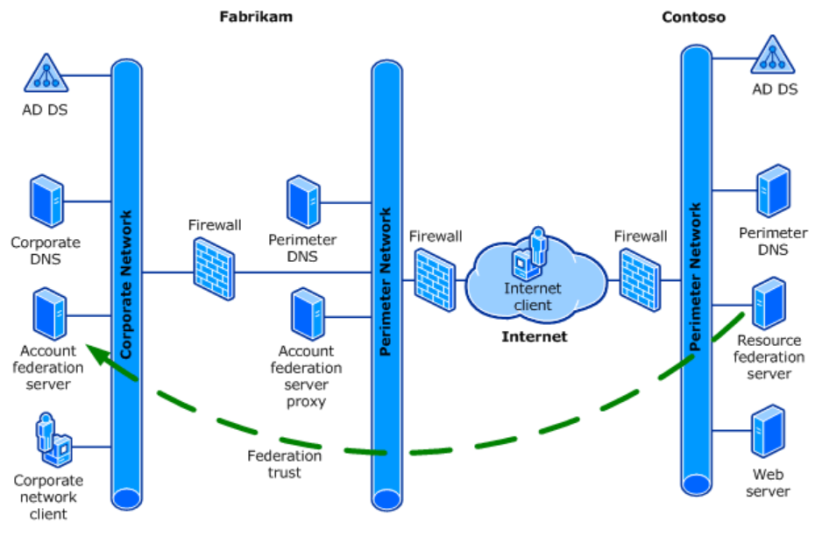

5.联合信任域

跨环境安全地验证用户和应用程序,在任何地方一致地扩展验证策略。否则,您将花费大量精力尝试保持各种角色的更新和同步——并且可能会犯一些错误。

6.联邦信息处理标准 (FIP) 140-2

意味着您的服务网格技术已经过验证,可以满足美国政府制定的特定严格安全标准。有许多政府法规和行业最佳实践,但 FIPS 是一种常用的安全基准方法。

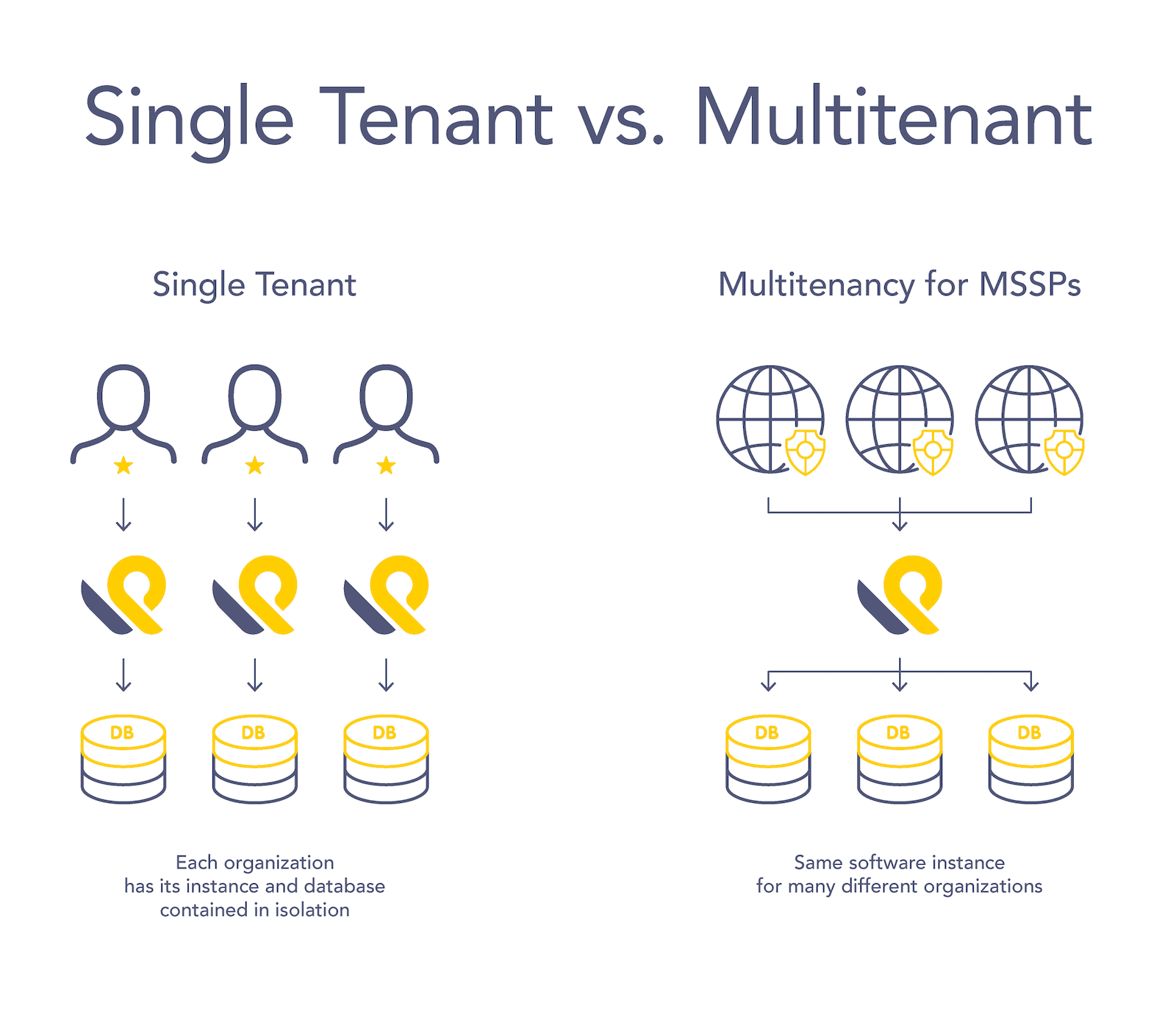

7.多租户和隔离

让服务网格中的用户和应用程序安全地共享资源。拥有 RBAC 后,您可以安全地定义谁可以触摸什么,并有效地为不同角色创建隔离的工作区。 服务网格的授权策略也可用于防止不需要的流量到达您的应用程序。

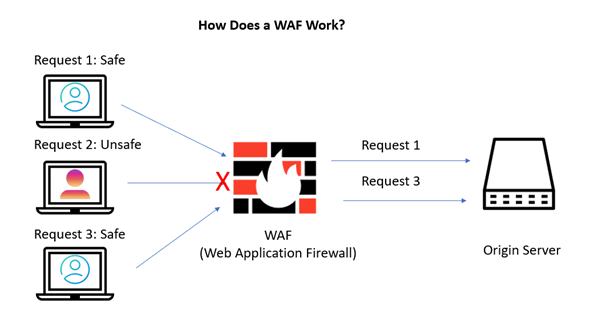

8. 内置 Web 应用程序防火墙 (WAF)

筛选入站流量中的威胁并阻止攻击渗透到您的边界。对于任何暴露在互联网上的边缘网关来说,它对于传入的用户和应用程序连接请求都是必不可少的,WAF除了边界网关模型,还需要内置进入各类端点程序,让WAF可以增强东西流量应用层的安全性。

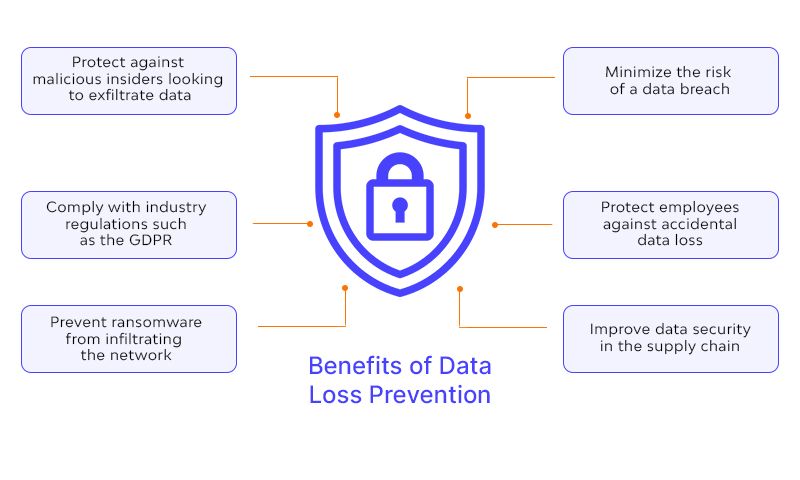

9.数据丢失防护 (DLP)

监控数据泄露或泄露,以防止数据丢失和数据泄漏。如果您的应用程序以某种方式受到损害,您不希望数据逃离您的边界。

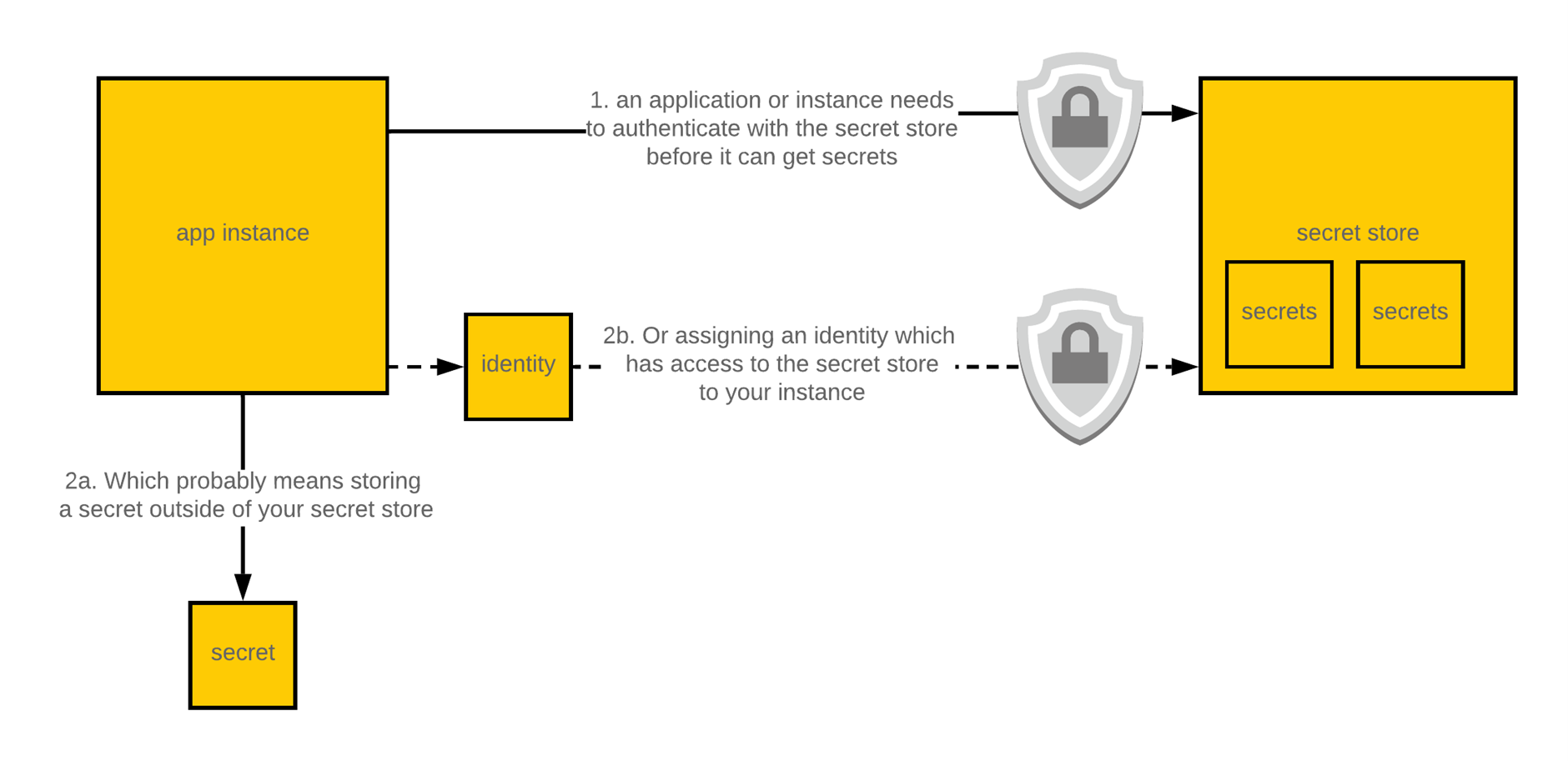

10.与机密管理集成

对于管理密码、安全令牌和加密密钥等敏感凭证的 Kubernetes。您会惊奇地发现这些信息仍然被硬编码到应用程序中或以纯文本形式存储的频率。

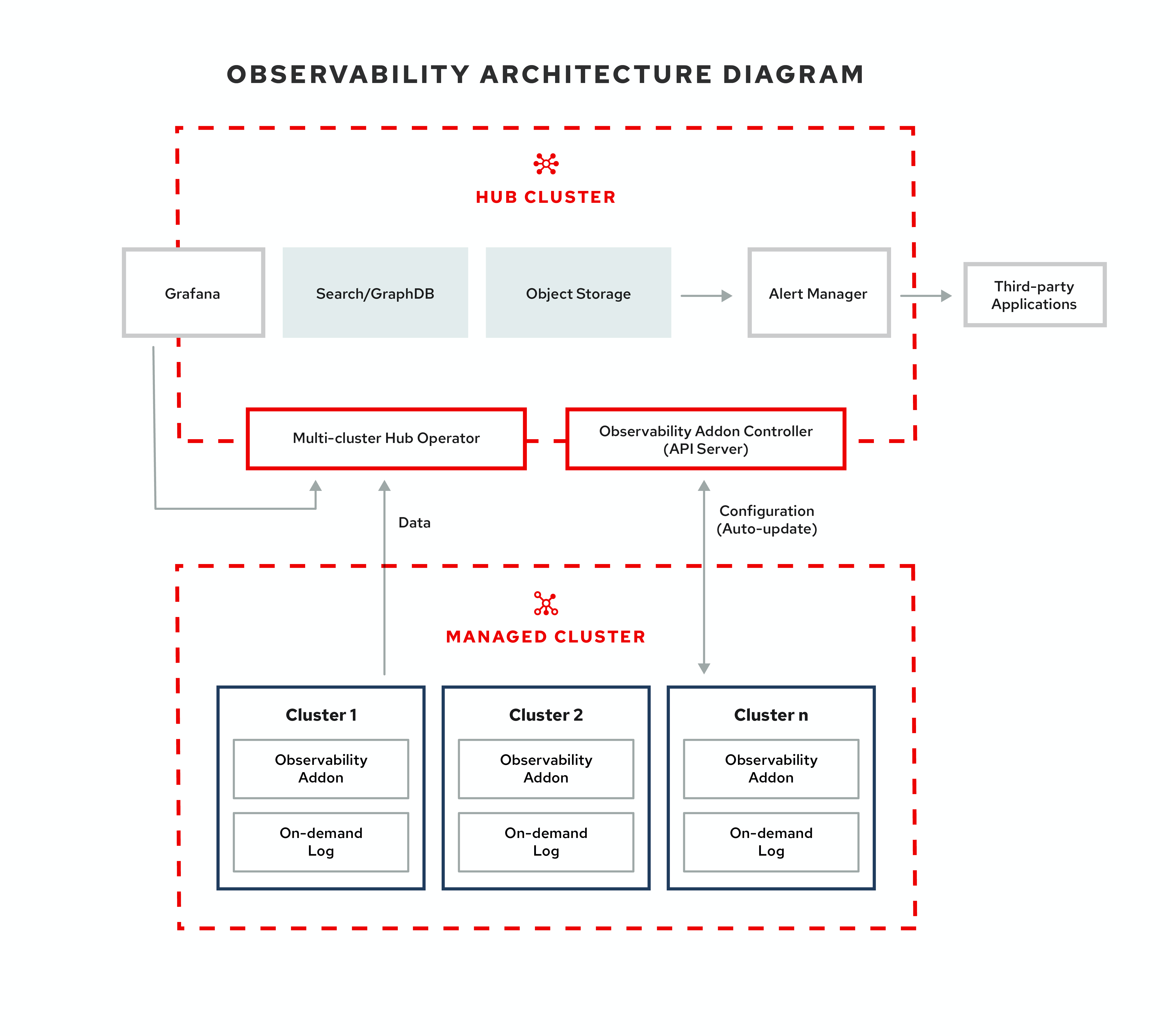

11.多集群访问可观察性

提供整个系统所有活动的完整日志聚合和可审计性。这对于事件发生后的实时监控和取证都非常有用。对于分布式应用程序,有必要获得一个整体视图。许多人使用 Prometheus 和 Grafana 等开源工具来实现可观察性。

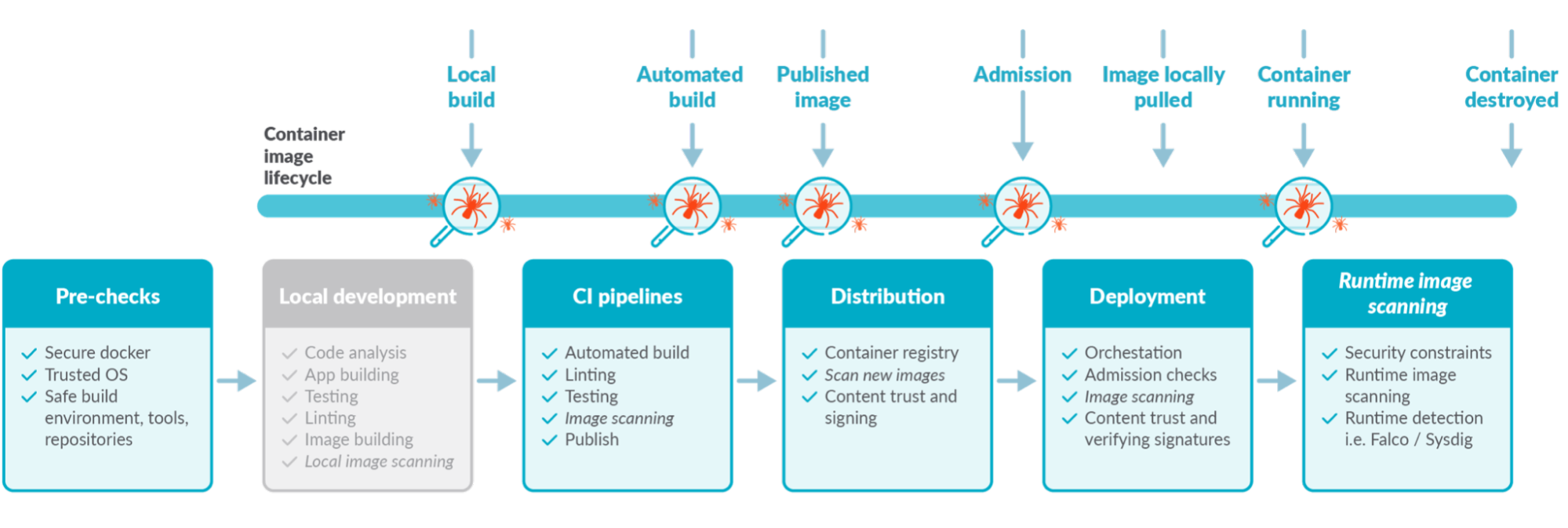

12.漏洞扫描和发布

查找、解决和警告系统中的任何弱点。安全性取决于其最薄弱的环节,因此检查您的防御措施是否存在漏洞非常重要。

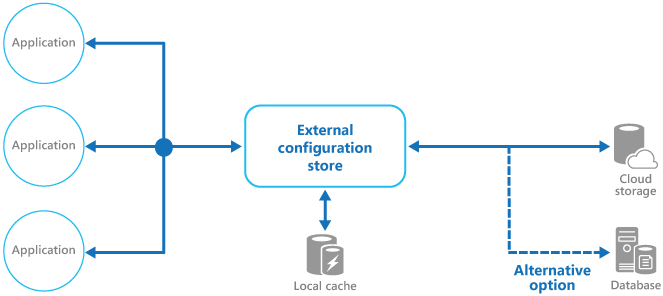

13.集群中继的安全拉取模型

在整个系统中安全地共享配置。这非常微妙,但您希望确保任何配置更改都在请求时分发到边缘,并且仅在请求时分发。